GitHub-Hosted Malware: Serangan Cyber yang Kembali Mengancam Pengguna Windows

Pendahuluan

GitHub telah berkembang menjadi tempat paling penting bagi para developer software untuk saling berbagi dan bekerja sama dalam proyek-proyek mereka. Namun, ketenarannya juga memikat perhatian para penjahat siber yang memanfaatkannya untuk menyebarkan malware. Baru-baru ini, terungkap bahwa Github menjadi sarana “kampanye” para penjahat siber untuk melakukan aksi jahatnya, salah satunya dengan mengunggah malware yang menargetkan pengguna Windows. Mereka memanfaatkan iklan berbahaya (malvertising) dan situs streaming ilegal untuk menyebarkan malware pencuri informasi, seperti Lumma, yang telah menginfeksi hampir 1 juta perangkat. Nah, pada artikel/news kali ini kita akan mengulas bagaimana serangan ini terjadi, metode penyebaran yang diterapkan, serta strategi untuk mencegah ancaman serupa.

Apa Itu GitHub?

Sebelum kita masuk ke pembahasan tentang GitHub-Hosted Malware, kita harus ketahui apa itu GitHub sendiri. GitHub adalah platform berbasis cloud yang banyak digunakan oleh para developer untuk menyimpan, mengelola kode, dan berkolaborasi dalam mengembangkan perangkat lunak. GitHub menggunakan sistem kendali bertipe Git, yang artinya semua codebase dan riwayat kode akan tersedia di setiap komputer pengguna atau developer. GitHub memungkinkan pengguna untuk membagikan kode, berkontribusi dalam proyek open-source, dan mengelola repositori secara publik maupun privat. Repositori adalah tempat penyimpanan proyek yang berisi kode sumber, file, serta riwayat perubahan.

Apa Itu GitHub Hosted Malware?

GitHub-Hosted Malware adalah jenis malware yang diunggah dan disebarkan melalui repositori Github. Penyerang memanfaatkan platform ini untuk menyimpan dan mendistribusikan malware dengan berbagai cara, seperti menyamarkannya sebagai iklan dalam situs streaming ilegal bahkan dalam dropbox dan discord.

Karena GitHub sering dianggap sebagai sumber yang terpercaya, pengguna bisa saja tertipu untuk mengunduh dan menjalankan malware ini tanpa curiga. Setelah malware terinstal, malware dapat mencuri data pribadi, login, atau bahkan mengambil alih sistem korban.

Kejadian di bulan Desember 2024, Microsoft Threat Intelligence (MTI) mencatat adanya kampanye iklan berbahaya yang berasal dari platform streaming illegal. Iklan yang merugikan ini membawa pengguna melewati beberapa lapisan situs perantara sebelum akhirnya menuju GitHub, dimana perangkat mereka terinfeksi dengan malware. Kampanye ini berdampak pada hampir satu juta pengguna Windows, termasuk individu maupun perusahaan di berbagai sektor. Microsoft mendeteksi penyerangan ini dilakukan oleh sebuah group threat actor (penyerang) yang bernama Storm-0408. Group ini dikenal dengan berbagai macam penyerangan dengan menggunakan phising, search engine optimization(SEO) poisoning, atau mengiklankan sebuah iklan yang berbahaya (malvertising campaign). SEO poisoning adalah sebuah serangan dari threat actor kepada korban yang bertujuan untuk memanipulasi hasil pencarian dari sebuah mesin pencari seperti google.

Bagaimana GitHub Digunakan untuk Menyebarkan Malware?

Pelaku kejahatan siber menggunakan berbagai teknik untuk menyembunyikan malware dalam repositori GitHub. Beberapa metode yang umum digunakan meliputi:

- Repositori Berbahaya: Hacker mengunggah kode berbahaya yang dikamuflase sebagai perangkat lunak atau alat yang berguna bagi pengguna.

- Pemanfaatan Layanan GitHub Releases: File eksekusi berbahaya sering kali disembunyikan dalam bagian Releases. GitHub-Releases adalah versi rilis produk yang berbentuk .zip atau .tarball. Releases yang diunduh oleh user bisa langsung di dijalankan oleh pengguna.

Note : File source code repositori yang diunggah oleh sebuah akun bisa saja berbeda dengan releases yang telah diupload. Maka dari itu sebelum menjalankan sebuah releases, pengguna dapat me-decompile releases tersebut dengan tools seperti Ghidra, lalu membandingkan isi source code tersebut dengan yang ada di repositori. - Manipulasi Dependensi: Serangan ini melibatkan penyisipan malicious code dalam library yang banyak digunakan oleh developer lain.

- Penggunaan Teknik Social Engineering: Hacker membagikan lampiran ke repositori berbahaya di forum atau media sosial untuk menarik perhatian dari korban.

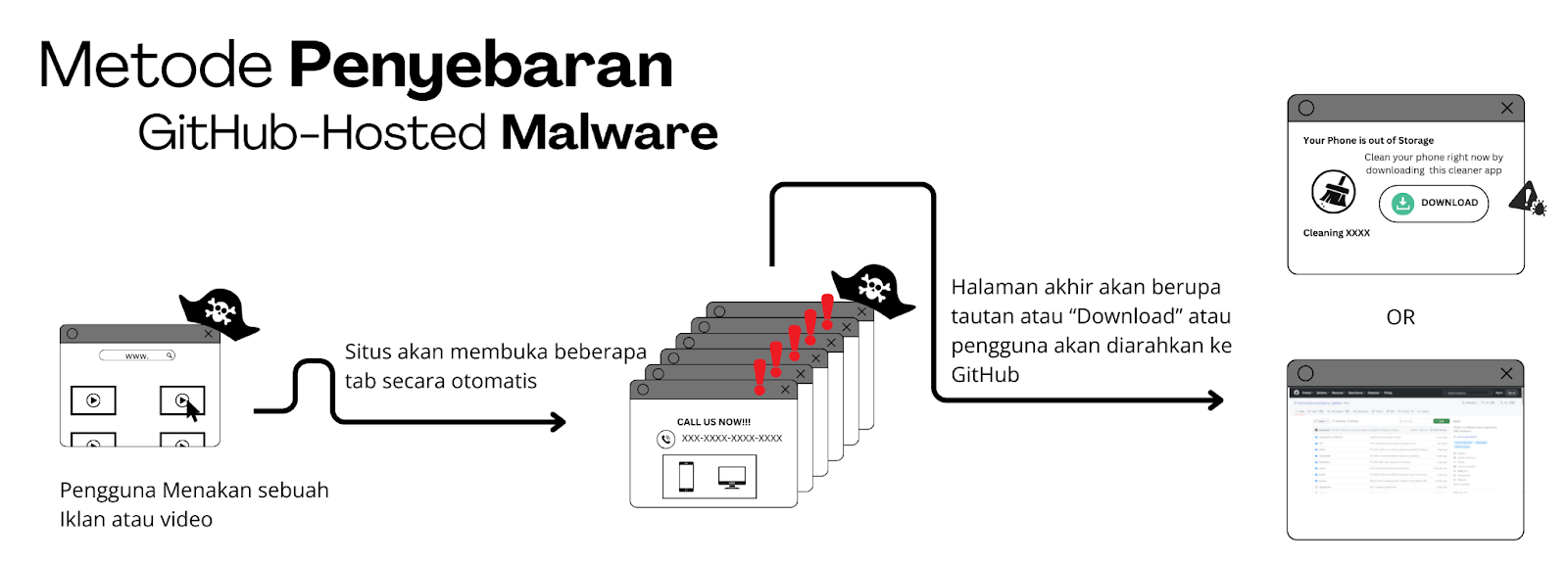

Metode Penyebaran dan Ancaman Keamanan Pada Kasus Ini

Pelaku kejahatan siber ini menerapkan metode malvertising dengan menempatkan pengalihan berbahaya di dalam iframe pada situs streaming ilegal tersebut. Iframe merupakan elemen HTML yang berfungsi untuk memasukan halaman web lain ke dalam halaman utama. Proses infeksinya mencakup beberapa tahap pengalihan yang melalui empat sampai lima lapisan situs sebelum diarahkan ke GitHub, di mana malware mulai diunduh. Lapisan ini digunakan agar malware dapat menghindari deteksi sistem keamanan, lapisan 1 hingga 4 atau 5 biasanya berupa pop up ataupun pendireksian otomatis ke situs lain, dan yang terakhir pengguna akan diarahkan ke GitHub atau platform lain untuk mengunduh file yang berisi malware. Kemungkinan besar penyerang menggunakan teknik cloaking untuk bisa terhindar dari deteksi Googlebot, dimana situs akan menampilkan tampilan normal apabila yang mengakses situs tersebut adalah Googlebot. Dampak ancaman keamanan yang ditimbulkan oleh malware ini mencakup pencurian data yang sensitif, rincian login, serta kemungkinan akses yang tidak diizinkan ke sistem pengguna yang telah terinfeksi.

Cara Menghindari Ancaman GitHub-Hosted Malware

Untuk melindungi diri dari ancaman malware yang di-hosting di GitHub, pengguna harus menerapkan langkah-langkah berikut:

- Verifikasi Sumber: Pastikan repositori berasal dari pengembang yang terpercaya sebelum mengunduh file apa pun. Memverifikasi sumber repositor dapat dilakukan dengan berbagai cara, salah satunya adalah dengan memastikan repositor berasal dari akun resmi (akun yang memiliki centang verifikasi).

- Periksa Kode Sumber: Jika memungkinkan, tinjau kode sumber sebelum mengeksekusi atau menginstal perangkat lunak.

- Gunakan Keamanan Tambahan: Aktifkan perlindungan antivirus dan gunakan firewall untuk mencegah eksekusi kode berbahaya.

- Tidak Mengakses Situs yang Tidak Terpercaya: Menghindari mengakses situs streaming ilegal yang sering menjadi sumber malvertising.

- Hindari Mengunduh dari Sumber Tidak Dikenal: Jangan percaya sepenuhnya pada tautan yang dibagikan di forum atau media sosial tanpa verifikasi lebih lanjut.

- Selalu Perbarui Perangkat Lunak: Pastikan sistem operasi dan perangkat lunak keamanan selalu diperbarui untuk menghindari eksploitasi dari celah keamanan lama.

- Melakukan Pemantauan Aktivitas Secara Berkala: Memantau aktivitas jaringan dan sistem untuk mendeteksi aktivitas mencurigakan secara dini.

Kesimpulan

Serangan malware yang berada di GitHub menunjukkan bahwa bahkan situs yang dianggap aman dan terpercaya sekalipun bisa dimanfaatkan oleh penjahat siber. Kampanye malware yang terdistribusi melalui GitHub ini menggambarkan bagaimana platform yang diandalkan dapat disalahgunakan oleh individu jahat untuk menyebarkan aplikasi berbahaya. Oleh karena itu, penting bagi pengguna untuk selalu waspada saat mengunduh aplikasi dan memastikan bahwa kita hanya mengambil dari sumber yang dapat dipercaya. Dengan menerapkan cara-cara keamanan yang tepat, peluang untuk terkena serangan bisa dikurangi sehingga sistem tetap terlindungi dari ancaman digital yang semakin meningkat.

Referensi

- https://www.hostinger.com/id/tutorial/apa-itu-github#Apa_Itu_Version_Control_System

- https://www.darkreading.com/endpoint-security/github-hosted-malware-1m-windows-users

- https://www.computing.co.uk/news/2025/security/github-hosted-malware-infects-a-million-devices

- https://www.theregister.com/2025/03/10/infosec_in_brief/