Jangan Anggap Remeh USB: Gerbang Serangan Air Gap ke Sistem

Pendahuluan

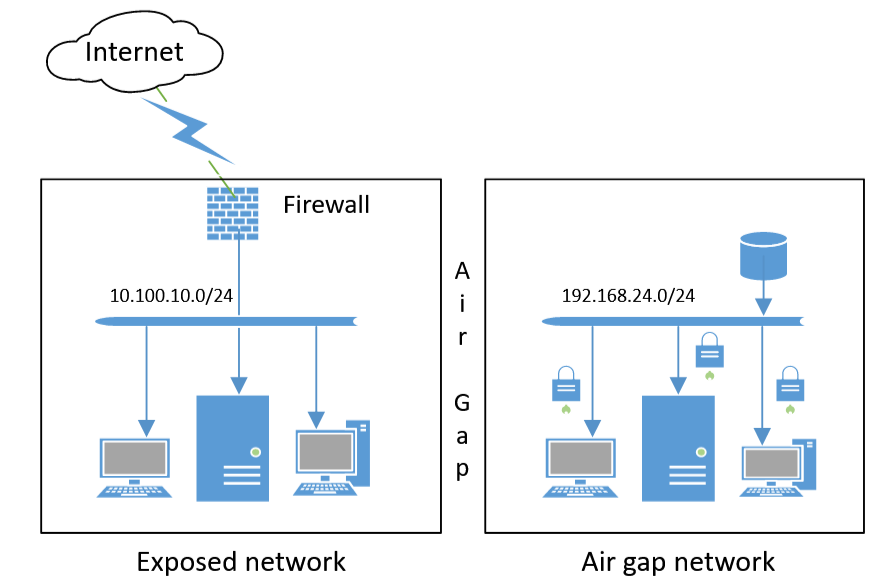

Air-Gap adalah konfigurasi keamanan dimana sebuah komputer atau jaringan sepenuhnya terisolasi dari jaringan eksternal, termasuk internet. Dalam lingkungan yang membutuhkan tingkat keamanan yang tinggi, seperti system militer dan sistem internal perusahaan. Dengan tidak adanya koneksi langsung dari jaringan luar, sistem Air-Gapped secara teoritis dianggap lebih kebal terhadap serangan siber.

Sistem air-gap merupakan system yang tidak menggunakan antarmuka jaringan langsung atau tidak langsung ke system eksternal, sehingga hanya bisa diakses secara fisik oleh pengguna yang memiliki akses langsung ke perangkat tersebut. Karenanya, air-gap system juga diterapkan dalam militer untuk menyimpan data rahasia seperti rencana operasi atau kode senjata, misalnya sistem kendali rudal atau satelit.

Kenapa USB Menjadi Titik Lemah?

Karna USB atau Universal Serial Bus berfungsi sebagai penghubung yang multifungsional seperti untuk menyambung storage, hardware external, maupun hardware human interface seperti mouse dan keyboard yang langsung terhubung ke dalam sistem internal. Tetapi dengan fitur ini, hacker dapat menggunakannya untuk tujuan yang jahat seperti menggunakan USB storage sebagai keyboard otomatis, dll.

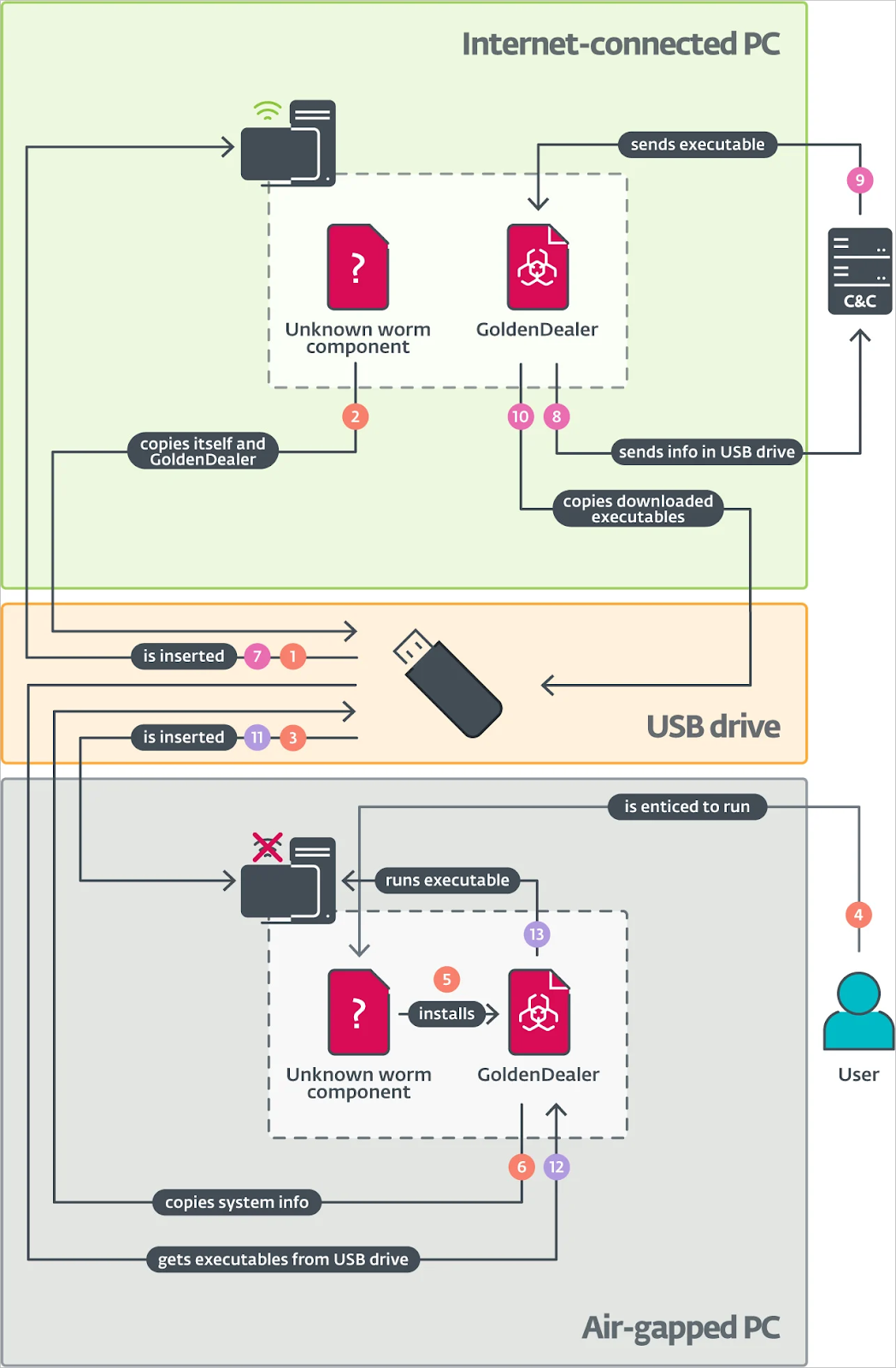

Ada dua tahap serangan USB yang digunakan pada sistem Air-Gapped:

- Infeksi Awal

Pendekatan Hardware-Based, dapat dilakukan dengan cara:

Pertama menggunakan USB Rubber Ducky

Pertama menggunakan USB Rubber Ducky

perangkat ini menyamar sebagai USB flash drive, namun dideteksi sebagai Human Interface Device (HID) oleh komputer yang membuat usb tersebut untuk memberi interaksi user tanpa ada orang. USB tersebut mempunyai processor yang dapat mengeksekusi command dengan menggunakan ducky script.Pendekatan Software-Based, dapat dilakukan dengan dua cara: Pertama dengan autoplay malware

Pertama dengan autoplay malware

USB flash drive biasa yang dikonfigurasi untuk melakukan command open dengan file autorun.inf, dengan command open ini usb dapat membuka program ataupun menggunakan cmd.exe /c jika ingin mengeksesukan cmd commandKedua dengan cara phising melalui dokumen

Penyerangan ini dapat tersebar menggunakan usb, ketika dokumen tersebut dibuka, malware akan dieksekusi dan dapat menginfeksi sistem - Eksfiltrasi Data

Pendekatan Hardware-Based dapat dilakukan dengan dua cara:

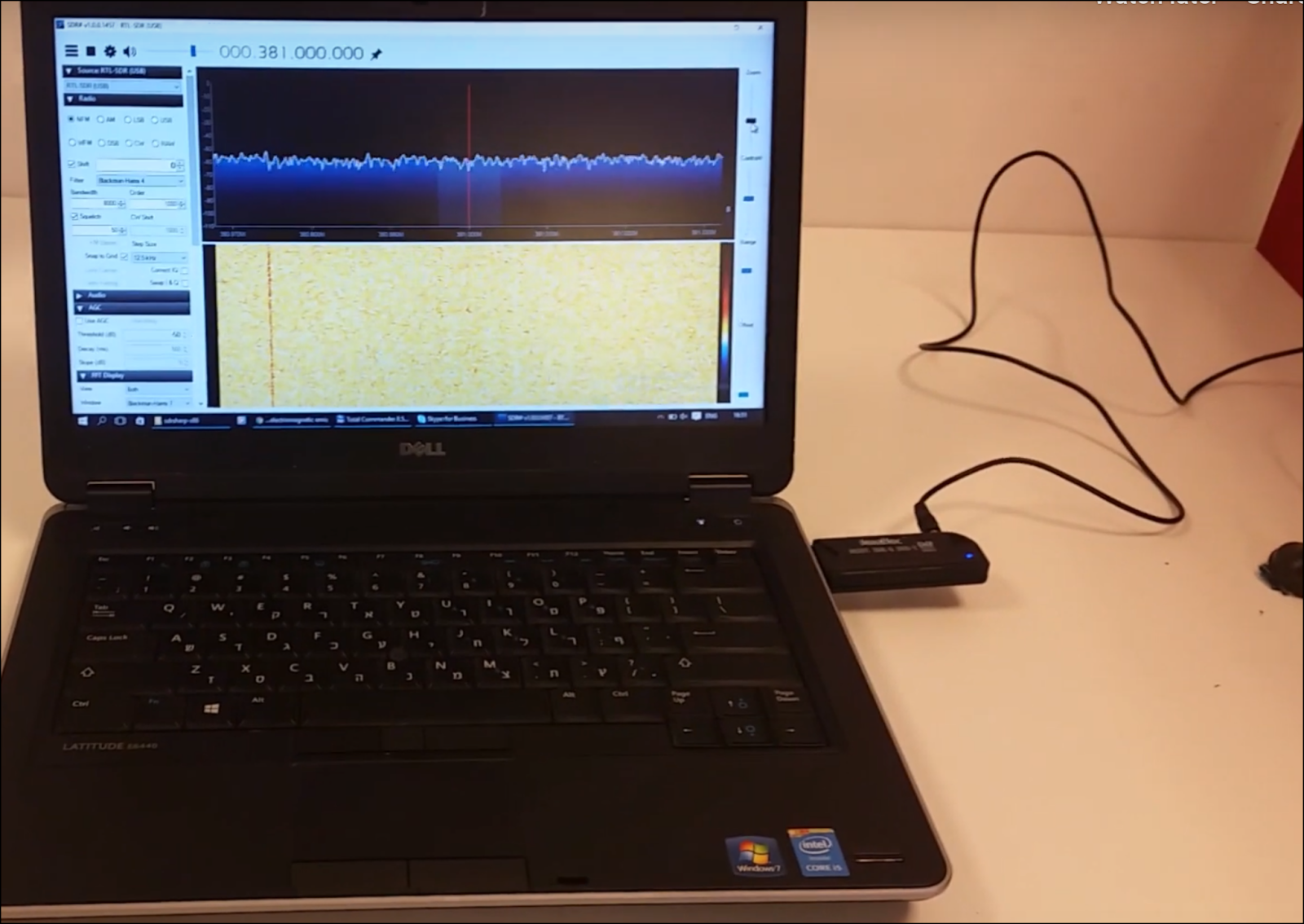

Pertama dengan USBee: Serangan ini memanfaatkan emisi elektromagnetik dari konektor usb untuk mengirimkan data secara nirkabel ke perangkat penerima. USBee dapat mengirimkan data hingga 80 byte per detik tanpa memerlukan perangkat keras tambahan

Kedua dengan LED-it-GO: Serangan ini menggunakan LED aktivitas Hard drive pada komputer untuk mengirimkan data secara optik. Dengan memodulasi kedipan LED, data dapat dikirimkan ke perangkat penerima seperti kamera atau sensor cahaya

Pendekatan Software-Based dapat dilakukan dengan dua cara:

Pertama dengan cara USB Dead Drop: Metode eksfiltrasi data di mana disalin ke USB lalu ditinggalkan di lokasi fisik untuk diambil oleh pihak lain.

Pertama dengan cara USB Dead Drop: Metode eksfiltrasi data di mana disalin ke USB lalu ditinggalkan di lokasi fisik untuk diambil oleh pihak lain.

Kedua dengan cara Acoustic/Optical Transmission: Malware dapat mengubah data menjadi sinyal suara atau cahaya yang kemudian direkam dari jarak jauh menggunakan mikrofon atau kamera. Metode ini memungkinkan eksfiltrasi data tanpa koneksi fisik atau jaringa

Kesimpulan

Air-Gap memang digadang-gadang sebagai benteng terakhir untuk menjaga sistem yang sangat rahasia yang tetap aman dari serangan siber. Namun ternyata, titik lemah sesederhana seperti port USB sudah cukup untuk menembus pertahanan ini. Dampak yang muncul tidak hanya berupa hilangnya data penting, tapi juga potensi kerusakan sistem fisik atau bahkan kompromi keselamatan operasi.

Dampak yang mungkin timbul ketika sistem Air-Gapped berhasil disusupi melalui USB dapat dibagi menjadi beberapa hal.

- Pertama, data rahasia bisa dicuri secara diam-diam. Bayangkan rencana rahasia milik perusahaan yang disimpan dalam Air-Gapped system bocor, akibatnya bukan cuma kerugian materi, tapi juga rencana tersebut dapat diambil oleh kompetitor.

- Kedua, malware yang terinstal melalui USB dapat merusak atau mengganggu fungsi perangkat. Dalam beberapa kasus, kode berbahaya bisa memaksa sistem memori penuh, membuat komputer tidak responsif, bahkan merusak firmware sehingga harus diganti secara fisik.

- Ketiga, ada potensi eskalasi serangan: malware yang berhasil masuk bisa menjadi “backdoor” untuk serangan lanjutan (meski jaringan lain sebetulnya terisolasi).

Karena itu, Air-Gap bukan jaminan mutlak bebas dari serangan; lubang sekecil port USB menjadi jalan masuk bagi penyerang. Oleh karena itu, pendekatan perlindungan harus mencakup kontrol perangkat, pengaturan sistem, prosedur operasional, dan edukasi yang selaras. Langkah-langkah yang dapat diterapkan untuk mencegah serangan ini adalah:

- Validasi Perangkat Removable Sebelum mencolokkan USB apapun, jalankan pemindaian antivirus berlapis untuk memastikan tidak ada malware tersembunyi.

- Edukasi dan Kesadaran Pengguna Sosialisasikan bahwa USB bisa menjadi “malware delivery” dengan bahasa yang mudah dipahami. Latih staff atau user untuk selalu memeriksa keamanan USB sebelum digunakan.

- Menonaktifkan Autorun/Autoplay Matikan fitur Autorun di Windows atau fitur serupa pada sistem operasi lain sehingga file apa pun tidak langsung berjalan otomatis saat USB dicolok.

- Penerapan Software Whitelisting Gunakan perangkat lunak yang hanya mengizinkan aplikasi dan skrip yang sudah terdaftar (whitelist) untuk dijalankan.

- Pengamanan Fisik dan Elektronik Port USB Pasang modul kontrol di port USB yang memeriksa tanda tangan digital perangkat sebelum memberi akses data.

Referensi:

- https://www.bleepingcomputer.com/news/security/european-govt-air-gapped-systems-breached-using-custom-malware

- https://www.kensington.com/c/products/data-protection/usb-port-lock-security/?srsltid=AfmBOooaNha4wyYNXSdfndHdzOSjqD7lU9GQ5Mb_WxjNOs3KNR_QEuTI&srt=relevance

- Air Gap Adalah: Arti, Kegunaan, Contoh + Pembahasannya!

- https://www.currentware.com/blog/usb-drive-security-best-practices/

- https://www.cisa.gov/news-events/news/using-caution-usb-drives

- https://www.coro.net/blog/why-usb-attacks-are-back-and-how-to-prevent-them

- https://connectivitycenter.com/a-cybersecurity-guide-to-usb-ports/

- https://www.packetlabs.net/posts/dangers-of-unknown-usb-devices/

- https://faculty.cc.gatech.edu/~mbailey/publications/oakland18_usb.pdf