Fake BTS : How Fraudsters Manipulates The 2G Network

Dalam era komunikasi digital saat ini, Base Transceiver Station (BTS) memegang peran krusial sebagai penghubung antara perangkat seluler dan jaringan operator. Karena fungsinya yang vital dalam mentransmisikan sinyal dan data, BTS menjadi sasaran menarik bagi para peretas yang berupaya mengeksploitasi kerentanannya. Seperti yang terjadi akhir-akhir ini di Indonesia, terdapat beberapa laporan yang menyebutkan adanya gangguan jaringan dan aktivitas mencurigakan yang diduga merupakan serangan fake BTS. Laporan media lokal menginformasikan bahwa penyerang menggunakan metode tersebut untuk mengirimkan SMS palsu atas nama operator resmi seperti dari bank tertentu, sehingga mengakibatkan kebingungan dan modus penipuan.

Teknologi seluler sendiri sudah sangat berkembang seperti adanya 4G dan 5G dengan sistem keamanan yang lebih baik, tetapi jaringan sinyal 2G ini masih banyak digunakan dikarenakan cakupannya yang luas, tetapi memiliki kelemahan yang mendasar. Jaringan 2G sendiri masih menjadi sinyal dengan penyebaran paling luas di Indonesia yaitu sekitar 98,51%. Tetapi, jaringan 2G ini sangat rentan dengan serangan BTS. Serangan BTS sendiri terutama di fake BTS(Base transceiver Station Network) akan menjadi masalah serius dalam keamanan telekomunikasi karena dapat mengganggu layanan, menyebabkan pencurian data pengguna, dan masih banyak contoh lainnya.

Apa Itu serangan Fake BTS?

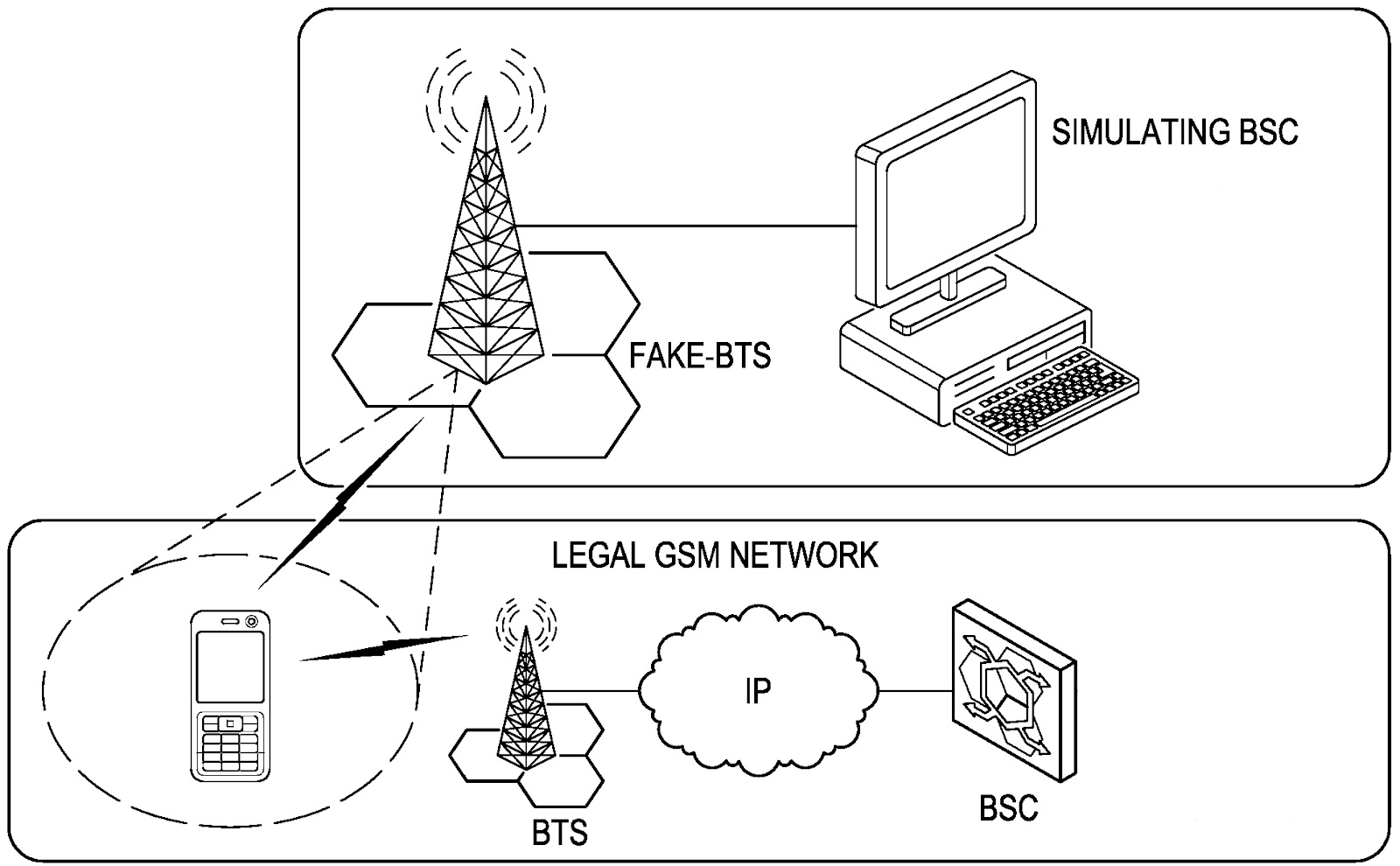

Serangannya fake BTS ini menggunakan berbagai metode untuk mengeksploitasi atau mengganggu BTS dari sistem komunikasi seluler yang resmi. Cara kerja Fake BTS dimulai dengan membuat BTS palsu yang kemudian disimulasikan seolah-olah seperti BTS yang asli untuk mengontrol jaringan palsu. BTS palsu ini akan memancarkan daya pancar yang lebih kuat daripada BTS aslinya, ponsel akan secara otomatis mencari sinyal yang kuat agar terhubung, sehingga ponsel tanpa disadari terhubung dengan fake BTS ini.

Serangan ini bertujuan untuk mendapatkan informasi sensitif seperti adanya pesan teks, panggilan telepon dan bisa melacak posisi seseorang tanpa izin. Yang menjadi targetnya merupakan individu tertentu seperti pejabat pemerintah yang sudah menjadi sasaran pengawasan atau Masyarakat umum untuk mengumpulkan data atau penipuan berbasis telekomunikasi.

Mengenal jaringan 2G.

Sebagai langkah awal dalam memahami serangan fake BTS pada jaringan 2G, penting untuk mengenal terlebih dahulu apa itu jaringan 2G dan bagaimana sistem keamanannya bekerja. Jaringan 2G (Second Generation) adalah teknologi komunikasi seluler generasi kedua yang diperkenalkan pada awal 1990-an sebagai pengganti jaringan 1G. Berbeda dengan 1G yang hanya mendukung komunikasi suara analog, 2G menggunakan teknologi digital yang memungkinkan layanan tambahan seperti pesan teks (SMS) dan data dalam skala terbatas.

Meskipun jaringan 2G sudah mulai ditinggalkan di banyak negara, masih ada beberapa wilayah yang menggunakannya, dan jaringan ini memiliki banyak kelemahan yang dapat dimanfaatkan oleh penyerang untuk melakukan serangan Fake BTS. Celah yang terdapat di dalam jaringan 2G antara lain:

- Kurangnya mekanisme autentikasi dua arah

Pada jaringan 2G, autentikasi hanya dilakukan secara satu arah, yaitu dari ponsel ke BTS. Namun, jaringan 2G tidak memiliki mekanisme untuk memverifikasi apakah BTS yang terhubung adalah BTS resmi dari operator atau bukan. Hal ini memungkinkan penyerang untuk membuat fake BTS yang dapat menipu perangkat target agar terhubung dengannya.Selain itu, setiap pesan SMS yang dikirim oleh operator resmi memiliki Sender ID. Namun, jaringan 2G tidak memiliki mekanisme untuk melakukan pengecekan ulang terhadap Sender ID, sehingga penyerang dapat mengirim pesan palsu dengan Sender ID yang sama seperti operator resmi, misalnya bank atau layanan keuangan tertentu. Akibatnya, korban bisa dengan mudah tertipu dan memberikan informasi sensitif seperti kode OTP atau kredensial akun mereka. - Enkripsi pesan yang lemah atau bisa di nonaktifkan.

Algoritma yang dipakai oleh jaringan 2G untuk melakukan enkripsi adalah algoritma A5/2, A5/1, A5/0. Algoritma A5/0 berarti tidak adanya enkripsi sama sekali, karena dalam beberapa kasus fake BTS bisa memaksa ponsel untuk beroperasi tanpa adanya enkripsi untuk melakukan komunikasi. Sedangkan algoritma A5/2 dan A5/1 adalah algoritma yang yang basenya LFSR (linear feedback shift register). Enkripsi A5/2 dan A5/1 sendiri bukanlah enkripsi yang kuat, dan masih bisa dilakukan brute-force ataupun rainbow tables attack untuk mendecrypt pesan yang sudah di lindungi. - Serangan Downgrade yang memaksa perangkat beralih ke jaringan 2G.

Jaringan seperti 3G, 4G, dan 5G memiliki keamanan yang lebih baik dari pada jaringan 2G, tetapi seorang attacker masih dapat melakukan penyerangan dengan membuat jaringan yang terhubung ke ponsel target diubah secara paksa menjadi jaringan 2G yang jauh lebih rentan sesuai dengan 2 celah yang krusial seperti yang dibahas sebelumnya.

Fake BTS Attack

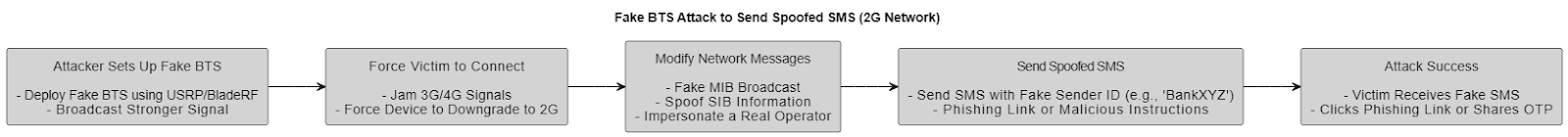

Untuk lebih memahami modus serangan ini, berikut adalah alur langkah demi langkah:

Bagaimana serangan Fake BTS dilakukan?

- Penyerang melakukan setup untuk fake BTS

- Melakukan deploy fake BTS menggunakan USRP/BladeRF

- Penyerang mempersiapkan perangkat Software-Defined Radio (SDR) seperti USRP, BladeRF, atau HackRF yang dikonfigurasi sebagai BTS palsu.

- Dengan bantuan perangkat lunak (contoh: OpenBTS, YateBTS, atau Osmocom), penyerang meniru sinyal seluler operator resmi, tanpa melalui kontrol Base Station Controller (BSC).

- Pancaran sinyal yang lebih kuat

- BTS palsu memancarkan sinyal lebih kuat daripada BTS asli di sekitar area target.

- Karena ponsel selalu mencari sinyal terkuat, perangkat korban akan cenderung tersambung ke sinyal palsu tersebut.

- Melakukan deploy fake BTS menggunakan USRP/BladeRF

- Memaksa korban untuk melakukan koneksi ke fake BTS yang sudah di setup

- Mengganggu 3G/4G/5G Signals

- Penyerang mengganggu (jamming) sinyal 3G/4G/5G di area sekitar korban.

- Dengan cara ini, ponsel korban kehilangan koneksi ke jaringan 3G/4G/5G yang lebih aman.

- Memaksa perangkat untuk ke jaringan 2G

- Saat 3G/4G/5G terganggu, ponsel akan otomatis beralih ke jaringan 2G sebagai cadangan.

- Jaringan 2G memiliki keamanan lebih lemah dan tidak melakukan autentikasi dua arah, memudahkan penyerang untuk menyamar sebagai operator.

- Mengganggu 3G/4G/5G Signals

- Mengubah konfigurasi network message

- Memalsukan pancaran MIB

- MIB (Master Information Block) atau informasi jaringan lain disiarkan oleh BTS palsu.

- Perangkat korban akan membaca informasi ini dan menganggap BTS palsu sebagai bagian dari jaringan resmi.

- Memalsukan identitas jaringan seluler

- Penyerang memasukkan ID sel dan parameter lain yang sama atau mirip dengan BTS operator asli dan ID yang di palsukan meliputi MCC (Mobile Country Code), MNC (Mobile Network Code), LAC (Location Area Code), dan CELL ID.

- Ponsel korban mengira ia berada di bawah jangkauan operator resmi.

- Meniru operator resmi

- Dengan identitas BTS (MCC, MNC) yang sudah dipalsukan, penyerang dapat meniru operator seluler (atau entitas lain, seperti bank).

- Korban tidak menyadari bahwa ia terhubung ke BTS palsu karena tidak ada verifikasi dua arah di jaringan 2G

- Memalsukan pancaran MIB

- Mengirim SMS palsu atas nama operator resmi

- Mengirim SMS dengan sender ID palsu (e.g., “BankXYZ”)

- Dari BTS palsu, penyerang mengirim SMS ke ponsel korban dengan sender ID yang diinginkan.

- Contoh: “BankXYZ”, “Operator Seluler”, atau nama lain yang biasanya dipercaya korban.

- Pengiriman link phising atau instruksi kepada korban

- Isi pesan dapat berupa tautan phising yang mengarahkan korban ke situs palsu, atau instruksi yang meminta korban mengirim data sensitif (misalnya PIN, OTP, password).

- Karena sender ID terlihat resmi, korban akan lebih mudah tertipu.

- Mengirim SMS dengan sender ID palsu (e.g., “BankXYZ”)

- Attack sudah selesai

- Korban sudah menerima pesan SMS

- Korban menerima SMS seolah-olah dari sumber terpercaya.

- Di layar ponsel, nama pengirim akan terlihat seperti “BankXYZ” atau “Operator Resmi”.

- Korban membuka link phising atau melakukan instruksi penyerang

- Jika korban mengikuti tautan atau mengirimkan kode OTP/pin ke nomor palsu, penyerang bisa mencuri kredensial atau melakukan penipuan.

- Data sensitif yang diperoleh dapat digunakan untuk membajak akun, mencuri dana, atau aktivitas kriminal lainnya.

- Korban sudah menerima pesan SMS

Melihat bagaimana serangan Fake BTS dapat mengeksploitasi kelemahan jaringan 2G, penting untuk memahami dampak yang ditimbulkannya serta langkah-langkah pencegahannya. Serangan ini tidak hanya berpotensi merugikan korban secara finansial, tetapi juga dapat mengancam keamanan data pribadi. Berikut adalah beberapa risiko yang dapat terjadi akibat serangan Fake BTS.

- Pencurian Dana : Pelaku dapat mengakses rekening bank korban dan menguras saldo jika berhasil mendapatkan OTP

- Pembajakan Akun Digital : Banyak layanan digital menggunakan Semacam OTP sebagai metode verifikasi, jika OTP jatuh ke tangan pelaku, akun tersebut dapat diakses oleh Pelaku

- Pencurian Identitas : Selain OTP, Pelaku juga bisa meminta Informasi pribadi korban seperti email, password dan username dengan menggunakan Phishing Site

Menghadapi risiko yang besar tersebut, berikut adalah beberapa langkah pencegahan yang dapat diambil untuk melindungi diri dari serangan Fake BTS:

- Hindari Mengklik Link Mencurigakan : Jangan klik link dari SMS yang tidak jelas meskipun terlihat resmi

- Gunakan Metode Keamanan Tambahan : Pertimabangkan untuk menggunakan aplikasi 2FA ataupun security key physical daripada menggunakan OTP SMS ataupun Email

- Laporkan SMS Mencurigakan : Segera Laporkan jika menerima SMS mencurigakan kepada lembaga terkait

- Install Aplikasi Keamanan : Gunakan aplikasi keamanan untuk mengotomatiskan pendeteksi SMS yang bersifat phishing

Summary

Meskipun teknologi 4G dan 5G semakin berkembang, jaringan 2G tetap banyak digunakan karena jangkauannya yang luas. Namun, penggunaan jaringan 2G membawa kelemahan dari sisi keamanan, terutama karena sistem 2G tidak dapat memverifikasi keaslian BTS yang terhubung, enkripsi yang lemah serta mudahnya pengubahan dari jaringan 3G, 4G, 5G ke jaringan 2G.

Salah satu ancaman yang muncul adalah serangan Fake BTS, di mana penyerang menciptakan BTS palsu untuk mencuri data pengguna, menyadap komunikasi, dan melakukan penipuan. Dengan menggunakan perangkat Software-Defined Radio, penyerang dapat membuat BTS palsu yang memancarkan sinyal lebih kuat daripada BTS asli sehingga ponsel korban otomatis terhubung. Untuk melaksanakan serangan Fake BTS, penyerang akan mendirikan BTS palsu dengan memancarkan sinyal yang jauh lebih kuat, sehingga perangkat korban dengan mudah tertarik dan terhubung ke jaringan tersebut. Selanjutnya, penyerang mengganggu sinyal 3G, 4G, atau 5G secara sengaja, sehingga perangkat secara paksa beralih ke jaringan 2G yang memiliki celah keamanan lebih besar. Tidak hanya itu, identitas BTS palsu pun dibuat menyerupai jaringan resmi melalui pemalsuan informasi seperti MCC, MNC, dan Cell ID. Puncaknya, penyerang mengirimkan SMS palsu berbentuk phishing untuk mengelabui korban agar menyerahkan data-data sensitif mereka. Teknik yang kompleks ini menjadikan serangan Fake BTS sebagai ancaman serius dalam dunia komunikasi seluler.

Melihat bagaimana serangan Fake BTS dapat mengeksploitasi kelemahan jaringan 2G, penting bagi pengguna untuk memahami dan menerapkan langkah-langkah mitigasi yang lebih komprehensif, seperti penggunaan autentikasi dua faktor (2FA). Selain itu, pemasangan aplikasi keamanan yang mampu mendeteksi dan memblokir sinyal palsu juga sangat penting, begitu pula dengan edukasi pengguna mengenai taktik serangan dan upaya phishing guna meningkatkan kewaspadaan dalam menghadapi ancaman siber.

Referensi :

- Mengenal BTS yang Jadi Infrastruktur Penting untuk Telekomunikasi

- data penyebaran jaringan di Indonesia.

- Waspada! Ancaman Fake Base Transceiver Station (BTS) dan Cara Melindungi Diri

- Jadi Ancaman Tersembunyi di Balik SMS Palsu, Inilah Fake BTS

- WO2016206610A1 – System and method for faked base station detection – Google Patents (FIGURE 1.1)

- What is a 2G network? | Wireless Logic

- The evolution of cryptographic algorithms – Ericsson

- Fake BTS Network Vulnerabilities

- Waspada! Modus Fake BTS Curi OTP Bank, Begini Cara Menghindarinya

- Marak BTS Palsu, Mastel Sebut Masalah Jadul yang Awet Imbas Kelambatan Regulasi

- https://www.atlasunitedcorp.com/ (FIGURE 1.0)