EXPO CYBER SECURITY COMMUNITY: XSS

Expo dibuka oleh Rafi dengan menyapa para peserta Expo tanggal 25 Agustus 2021. Setelah itu, Timotius selaku ketua Cyber Security Community menyampaikan kata sambutannya. Selanjutnya, Rafi menjelaskan mengenai UKM Cyber Security Community termasuk aktivitas yang dilakukan di CSC, event rutin CSC seperti HUT CSC, National Cyber Week, dsb. Rafi juga menyampaikan benefits yang didapatkan dengan bergabung dengan CSC.

Setelah pembuka, sesi Live Hacking dibawakan oleh Diva. Sesi live hacking kali ini bertemakan Cross-Site Scripting (XSS) Attack.

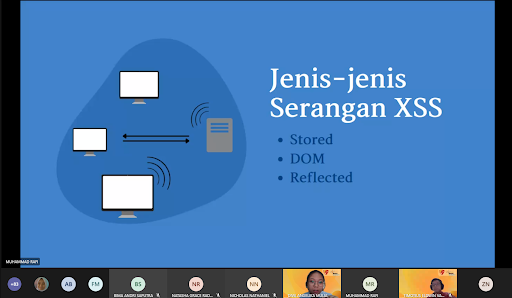

Pertama-tama Diva menjelaskan apa itu XSS dan apa efeknya jika XSS Attack berhasil dilancarkan. Setelah itu, Diva menyampaikan jenis-jenis XSS yaitu stored, DOM, dan reflected.

Diva menjelaskan stored XSS merupakan jenis XSS yang paling berbahaya karena script berbahaya tersimpan dalam server. Selanjutnya, Rafi menjelaskan DOM XSS dan Reflected XSS. Perbedaan DOM dan Reflected adalah DOM bekerja dari client-side sedangkan Reflected bekerja dari server-side.

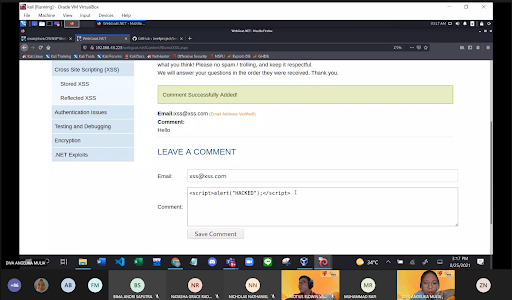

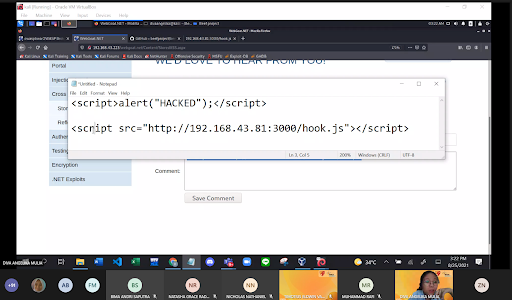

Setelah itu, dengan menggunakan virtual machine sebagai dummy target, Diva mendemonstrasikan bagaimana XSS dijalankan. Dalam kasus ini, XSS dijalankan melalui kolom komentar pada salah satu halaman di website.

Karena website tidak melakukan sanitasi input, Stored XSS Attack pun dapat berjalan dengan lancar. Tentu saja XSS attack dilakukan tidak hanya untuk menampilkan alert kepada user. Dengan memanfaatkan Beef, Diva menggunakan script untuk melacak user yang mengunjungi halaman pada website target dengan script seperti di gambar.

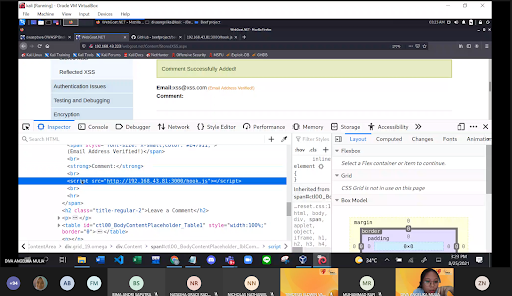

Untuk memastikan script sudah tertanam dapat menggunakan inspect element dan melihat bagian comment.

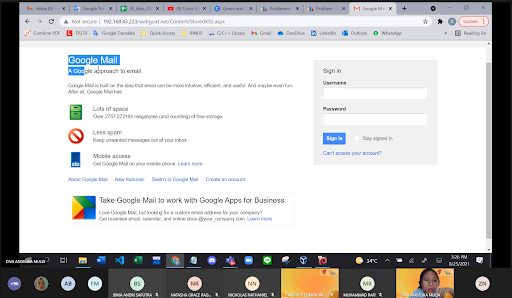

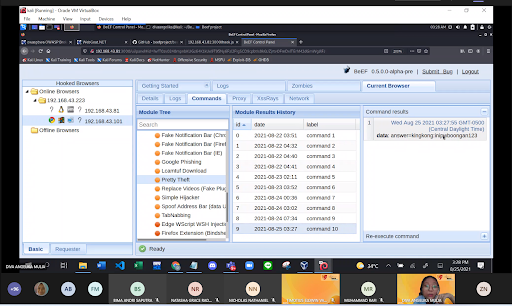

Setelah script tertanam, Diva memanfaatkan Beef control panel untuk melihat user yang mengunjungi page dari web tersebut. Attacker mendapatkan banyak informasi milik user, seperti IP Address, browser, OS, dsb. Selain itu, attacker juga dapat mengirim dan membuka link phising secara otomatis pada browser target, Diva mencontohkan dengan mengirimkan phising Google Mail.

Tidak hanya phising Goole Mail, attacker juga dapat mengirimkan autentikasi Windows palsu kepada target.

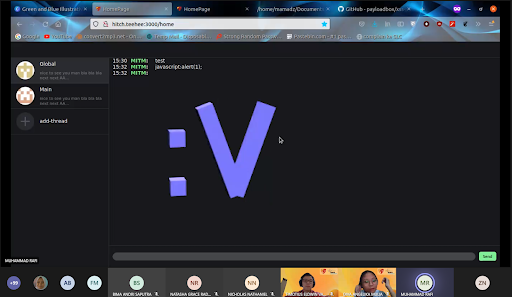

Selanjutnya, sesi live hacking dilanjutkan oleh Rafi dengan mendemonstrasikan jenis XSS Attack lain. Dengan mencoba payload XSS, Rafi menemukan kelemahan pada fitur online chat tersebut.

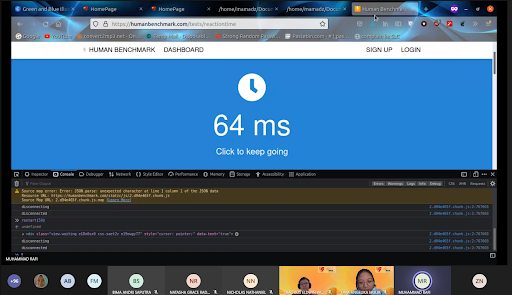

Selain pada website dummy, Rafi mendemonstrasikan pemanfaatan javascript pada platform Human Benchmark bagian reaction test. Dimana user harus mengklik mouse secepat mungkin saat warna merahnya berubah menjadi hijau.

Dengan memanfaatkan Javascript, Rafi dapat mengatur secepat apa hasil yang ingin didapatkan.

Sesi Expo kali ini ditutup dengan tanya jawab dari peserta dan panitia expo.