Expo Cyber Security Community: Capture The Flag OSINT

Expo CSC di Batch 3 dibuka oleh Crisdeo dengan menyapa para peserta expo. Di awal acara, Timotius selaku ketua Cyber Security Community menjelaskan profile UKM Cyber Security Community (CSC). Cyber Security Community merupakan satu-satunya UKM di BINUS yang fokus dibidang cyber security. Timotius menyampaikan di CSC akan diajari mulai dari dasar-dasar programming.

Selanjutnya, Crisdeo menyampaikan benefits yang didapatkan dengan bergabung dengan Cyber Security Community. Mulai dari skill organisasi, pengetahuan cyber security, networking, dan sebagainya. Crisdeo juga memberitahu acara-acara yang diadakan oleh CSC, yaitu Welcoming Party, LDKA, LDKP, Perayaan HUT CSC, serta National Cyber Week.

Sesi selanjutnya adalah sesi bermain Capture The Flag, sesi ini dibawakan oleh Erik.

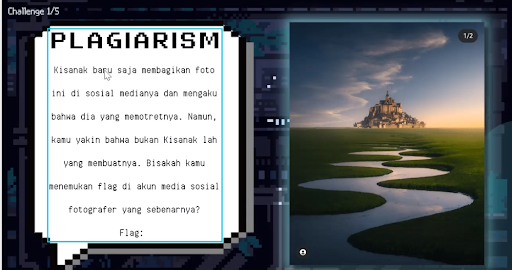

Pada Capture the Flag kali ini, Erik mengerjakan challenge OSINT. Pertama-tama, Erik menjelaskan kasus yang perlu diselesaikan dalam challenge OSINT kali ini, yaitu menemukan flag di akun sosial media fotografer dari foto yang diambil Kisanak.

Selanjutnya, Erik mempraktikan teknik reverse image searching. Dimana kita menggunakan google ataupun search engine lain untuk mencari gambar yang serupa. Berdasarkan hasil pencarian, Erik menemukan banyak foto yang serupa.

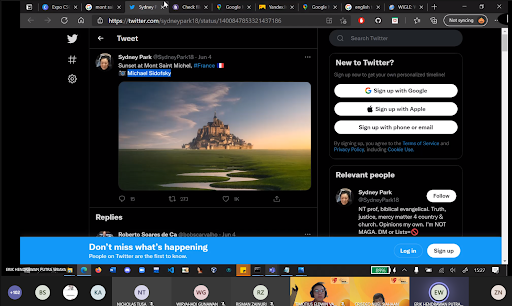

Dan pada sebuah akun twitter seseorang, ditemukan nama asli fotografer yaitu Michael Sidofsky

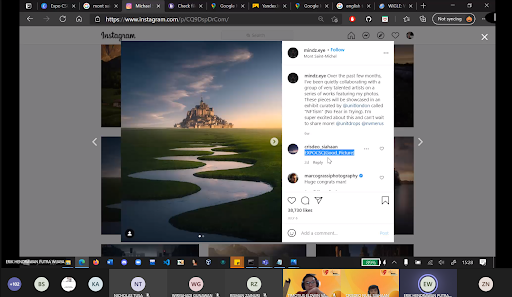

Selanjutnya, Erik membuka foto yang sama di instagram Michael Sidofsky dan ditemukanlah flag pada comment section post tersebut

Challenge OSINT berikutnya meminta nama lokasi pengambilan foto.

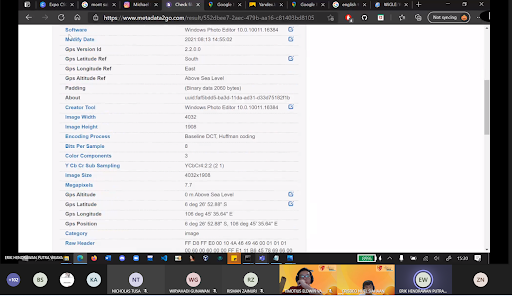

Dalam challenge ini, Erik memanfaatkan metadata foto tersebut. Metadata merupakan informasi yang terkandung dalam sebuah file. Dengan menggunakan metadata2go, Erik menemukan GPS Position tempat foto tersebut diambil.

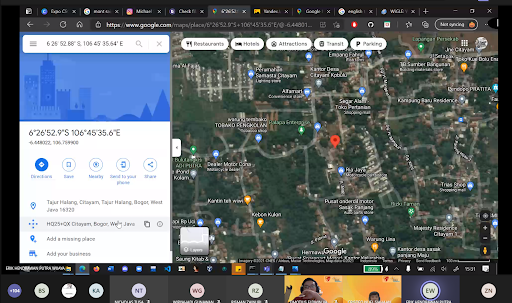

Lalu Erik menggunakan google maps untuk menemukan lokasi dengan menggunakan koordinat dan menemukan bahwa foto tersebut diambil di Bogor tepatnya di Roki HQ Bogor.

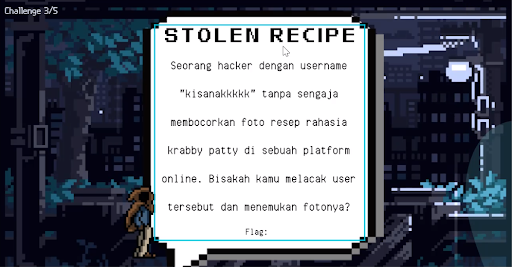

Challenge selanjutnya meminta kita melacak dan menemukan foto resep krabby patty yang tersebar secara online

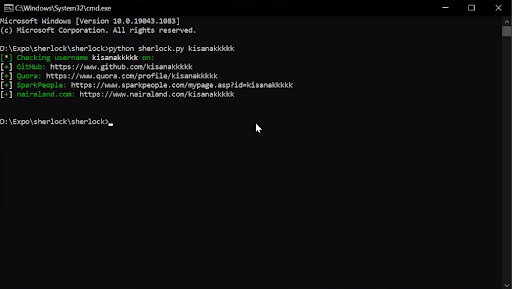

Untuk menyelesaikan challenge ini, Erik menggunakan sebuah tools bernama Sherlock. Berdasarkan hasil pencarian, ditemukan akun sosial media github dengan username ‘kisanakkkkk’

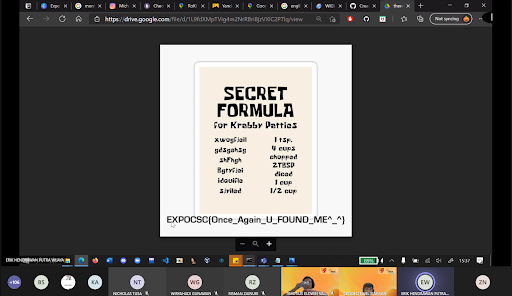

Dengan memanfaatkan fitur history github pada salah satu repository kisanakkkk ditemukan foto resep krabby patty yang disebar beserta flag dari challenge.

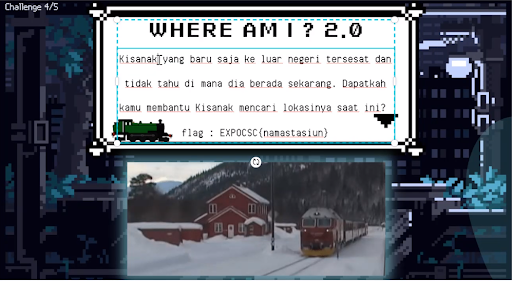

Challenge selanjutnya meminta lokasi Kisanak yang sedang tersesat.

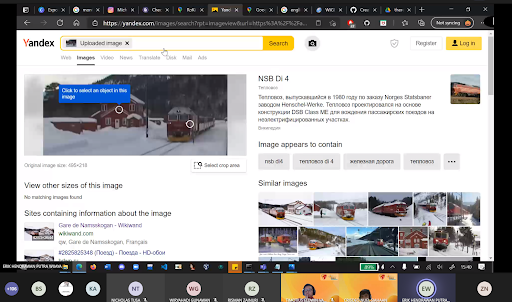

Pada challenge ini, Erik memanfaatkan fitur search image Yandex. Hal tersebut dikarenakan Yandex mampu fokus objek yang ada di gambar serta dapat memberikan hasil lebih banyak dan lebih akurat.

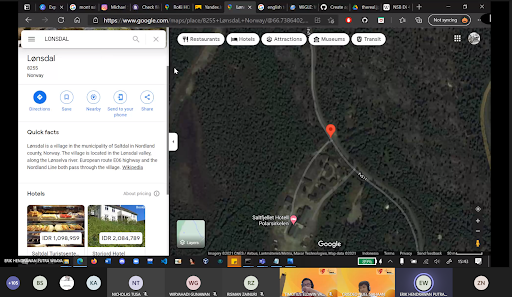

Berdasarkan hasil pencarian ditemukan kata kunci NSB Di 4 yang merupakan sebuah lokomotif Norwegia. Agar lebih yakin terkait lokasinya, Erik mencari gambar dengan lokomotif serupa dan menemukan gambar yang diambil di Lonsdal, Norwegia.

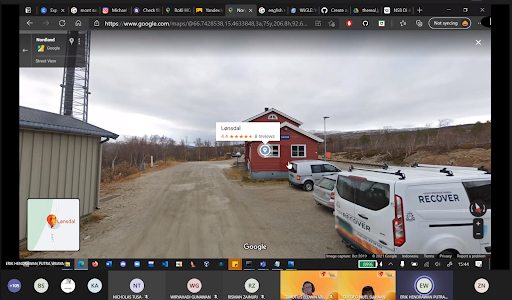

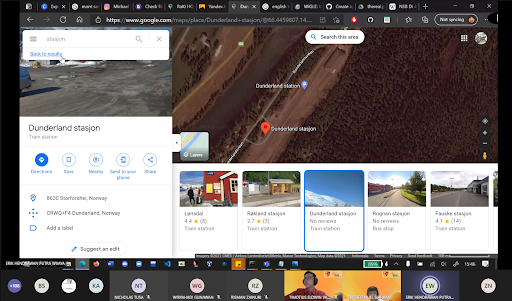

Karena berhubungan dengan kereta, Erik mencari stasiun di sekitar Lonsdal untuk menemukan lokasi persis Kisanak.

Karena bangunan stasiun tidak sama seperti foto yang dikirim Kisanak, Erik melanjutkan pencarian ke stasiun di tempat lain sekitar Lonsdal. Ditemukanlah sebuah stasiun di daerah Stasiun Dunderland, Norwegia dengan bangunan yang sama seperti foto yang dikirim Kisanak.

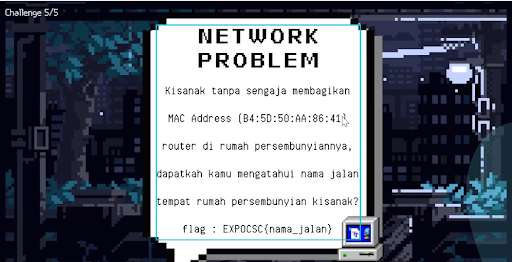

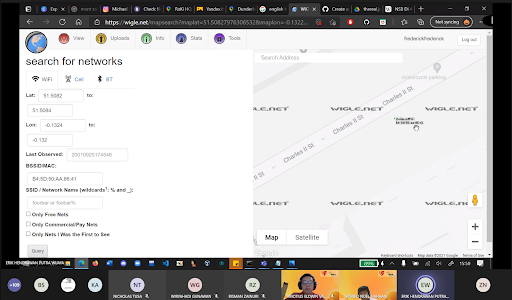

Challenge terakhir meminta nama jalan rumah persembunyian Kisakan berdasarkan MAC Address router yang tidak sengaja dibagikan oleh Kisanak.

Dengan memanfaatkan wigle.net Erik mencoba mencari lokasi berdasarkan MAC Address tersebut. Berdasarkan hasil pencarian ditemukan lokasi rumah persembunyian Kisanak, yaitu Charles II St.

Dengan selesainya semua challenge, acara dilanjutkan dengan tanya jawab dari peserta dan panitia.