Bermain dengan NMAP

Hai teman-teman! Buat kalian yang suka melakukan penetration testing pasti sudah familiar dengan yang namanya information gathering. Nah, salah satu tools yang biasa digunakan untuk information gathering sebuah network adalah Nmap. Seperti apa Nmap itu? Yuk, kita cari tahu!

a. Definisi Nmap

Nmap (singkatan dari Network Mapper) merupakan suatu open source tools yang biasa digunakan untuk eksplorasi, information gathering, dan vulnerability scanning sebuah jaringan. Tools ini merupakan ciptaan seorang ahli cyber security bernama Gordon Lyon pada tahun 1997 dan menjadi salah satu tools yang paling sering digunakan dalam hacking dan penetration testing karena kemampuannya memindai jaringan yang terhubung ke komputer/machine target dan fitur-fitur lainnya yang membantu pengguna memahami detail pada sebuah jaringan. Nmap sendiri dapat digunakan secara gratis pada semua OS seperti Windows, Mac OS, Linux (semua distro), OpenBSD, FreeBSD, dan OS-OS lainnya. Perlu diketahui juga, Nmap menjadi tools bawaan pada beberapa OS tertentu. Salah satu OS yang sudah menyediakan Nmap secara default adalah Kali Linux.

b. Fungsi-fungsi Nmap:

- Port discovery

Nmap mampu melakukan scanning dan mendeteksi port-port mana saja yang terbuka pada sebuah jaringan.

- Network mapping

Menguraikan dan memberikan gambaran sebuah jaringan serta setiap perangkat, port, atau service yang terhubung dengannya.

- Vulnerability scanning

Menemukan celah-celah keamanan yang kemungkinan dapat dieksploitasi di sebuah jaringan.

- Device, Service, OS, dan version detection

Menguraikan informasi-informasi mengenai service yang digunakan, Device dan operating system–nya, serta versi yang digunakan.

Seperti yang kita ketahui sebelumnya, Nmap adalah sebuah tools yang melakukan scanning pada sebuah network. Network tersebut biasa juga disebut sebagai IP. Sebelum masuk ke penggunaan command-command pada Nmap, kita harus mengerti tentang apa itu IP dan bagaimana cara mengetahui IP kita. IP adalah sebuah barisan angka yang berfungsi sebagai identitas dari device yang kita miliki di internet. IP sendiri dibagi menjadi dua, yaitu IP private dan IP public.

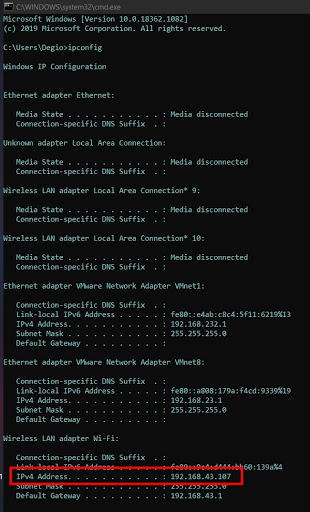

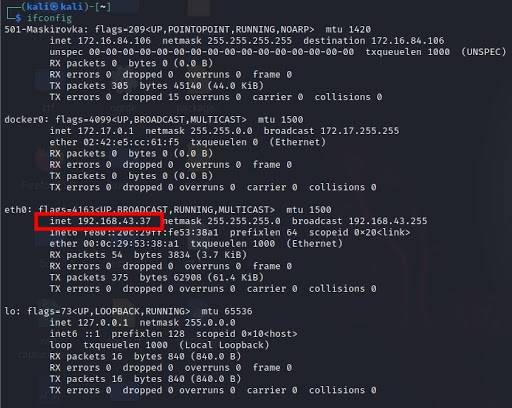

IP private adalah alamat yang diperuntukkan hanya untuk jaringan lokal saja, sedangkan IP public adalah alamat yang memang dibuat agar dapat dikenali pada jaringan internet global. Cara untuk kita mengetahui IP milik kita dapat berbeda-beda tergantung OS yang kita gunakan. Apabila kita menggunakan OS Windows maka dapat dengan mengetikkan command “IP config” pada command prompt (cmd) atau apabila kita menggunakan OS Linux kita dapat mengetikkan “ifconfig” pada terminal.

- Pada OS windows maka akan menjadi seperti ini (IP yang kita ditandai dengan kotak merah)

- Pada OS Kali Linux maka akan menjadi seperti ini (IP yang kita ditandai dengan kotak merah)

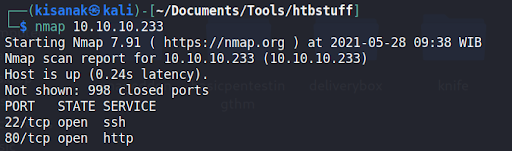

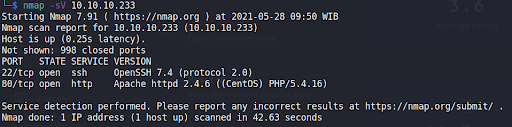

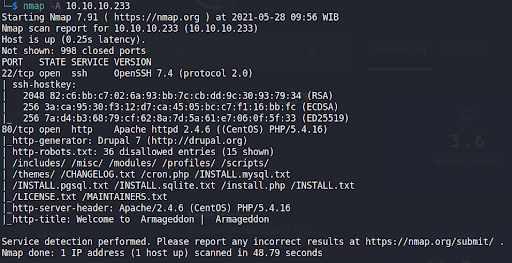

Setelah mendapatkan IP, kita dapat melakukan scanning pada IP tersebut. Pada artikel kali ini, penulis menggunakan IP dari sebuah box pada platfrom Hack The Box yang bernama “Armageddon”. Penulis mengambil contoh tersebut agar mempermudah pengenalan penggunaan Nmap pada sebuah live host yang memang memiliki celah keamanan di dalamnya.

Pada penggunaan Nmap, tentu saja ada beberapa command yang memang sering digunakan dan akan mempermudah penggunaan tool tersebut. Kita perlu mengetahui command-command ini agar terbiasa dalam menggunakan Nmap dan dapat memaksimalkan penggunaan dari tool tersebut.

Berikut adalah beberapa command yang sering digunakan:

| nmap <IP/HOST> |

- Scan port-port yang terbuka dari sebuah IP

| nmap -sV <IP/HOST> |

- Menampilkan service yang sedang berjalan dan version-nya yang digunakan mesin target dari sebuah IP

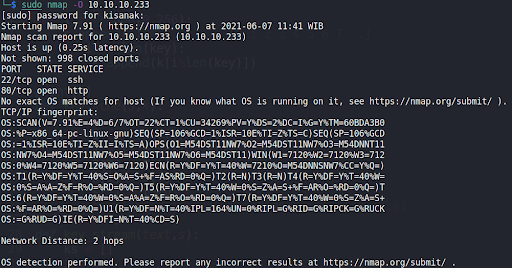

| nmap -O <IP/HOST> |

- Digunakan untuk scanning dan detecting OS (dan versi OS) pada sebuah IP.

| nmap -A <IP/HOST> |

- Menggunakan mode agresif, sehingga mampu mendeteksi operating system, version, script scanning, dan menunjukkan rute yang dilewati sebuah paket data

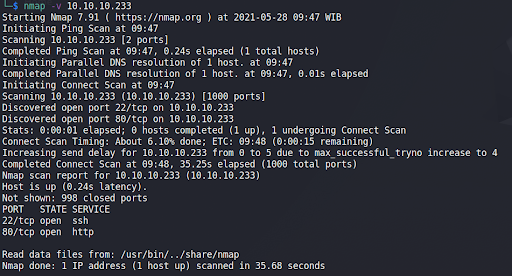

| nmap -v <IP/HOST> |

- Menampilkan informasi yang lebih mendetail mengenai hasil scanning suatu port (gunakan -vv atau -vvv untuk hasil yang semakin detail, namun proses scanning juga akan semakin lama)

| nmap -oN <OUTPUTFILE> <IP/HOST> |

- Hasil scan akan dimasukkan ke dalam sebuah file output

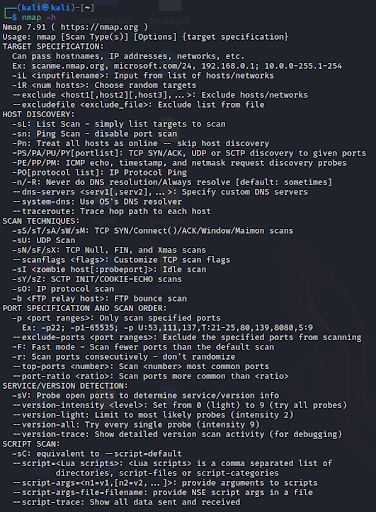

| nmap -h |

- Menampilkan secara lengkap option-option Nmap lain yang dapat digunakan (untuk selebihnya, silahkan dipelajari sendiri melalui command ini)

Nah, sudah mengerti kan seluk-beluk tools Nmap ini? Jadi kalau kedepannya kamu butuh tools untuk melakukan auditing atau information gathering terhadap suatu jaringan, maka tidak perlu bingung. Nmap-lah jawabannya!

Referensi:

https://www.holmsecurity.com/resources/what-is-nmap

https://www.networkworld.com/article/3296740/what-is-nmap-why-you-need-this-network-mapper.html

https://app.hackthebox.eu/machines/Armageddon